「EDR」とは何か? 比較される「EPP」と何が違うか

既存の防御の網の目をすり抜けて侵入した脅威に対し、効果を発揮するEDR(Endpoint Detection and Response)。導入企業からは「効果がイマイチ分かりにくい」「運用が難しい」の声も聞くが、EDRの正しい認識や選定方法、運用のポイントを知ることで、その本来の価値を引き出せる。

2019年、最も脚光を浴びたITセキュリティキーワードの一つに「EDR(Endpoint Detection and Response)」がある。エンドポイントで検知(Detection)し、対応(Response)する機能を持った製品を指すが、近年はEDRという言葉がバズワード化し、「高度化する攻撃に対処できる、次世代の防御手法」という曖昧な認識しか持ち合わせていない企業も珍しくない。

曖昧な認識のままEDRを導入した企業は、思わぬ運用の難しさや過検知の対応に追われて疲弊し、その事例を聞いたEDR未導入の組織は「結局、EDRは使えないものだったのでは」という認識に落ち着く――。おそらく、それこそがEDRを取り巻く現状だ。

しかし、EDRが持つ本来の威力はこのバズワードが持つ印象とは別のところにある。今回は年間300件以上のサイバー事故の対応で企業を支援し続けてきた、ラックのサイバー救急センターのフォレンジックサービスを担当する佐藤 敦氏、そしてサイバー救急センター長の鷲尾浩之氏に本来あるべきEDRの認識、製品選定のポイント、企業ごとの適切な運用方法を聞いた。

一人歩きするEDRの機能認識

近年、シグネチャベースのアンチウイルス製品では猛威を振るうランサムウェアや、2019年10月後半より被害報告が増えているマルウェア「Emotet」に対応できなくなっていることなどを背景に、EDRへの注目が過熱している。NIST(アメリカ国立標準技術研究所)のサイバーセキュリティフレームワークや経済産業省のサイバーセキュリティ経営ガイドラインが、防御(Protect)だけでなく、侵入を検知(Detect)し、対応(Respond)し、速やかに復旧(Recover)させることの重要性を指摘していることも相まって、キーワードを耳にした経営層が「ウチもEDRで守るぞ!」とトップダウンで導入を決めることも珍しくない。

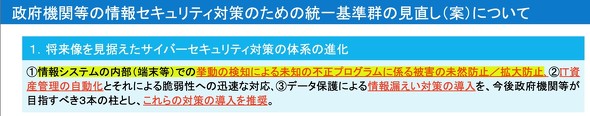

図1 内閣サイバーセキュリティセンター(NISC)の「政府機関等の情報セキュリティ対策のための統一基準群の見直し(案)」でも端末の挙動検知による未知の不正プログラムを検知できる体制=EDRの活用を示している(https://www.nisc.go.jp/active/general/pdf/gaiyo2018.pdf)

図1 内閣サイバーセキュリティセンター(NISC)の「政府機関等の情報セキュリティ対策のための統一基準群の見直し(案)」でも端末の挙動検知による未知の不正プログラムを検知できる体制=EDRの活用を示している(https://www.nisc.go.jp/active/general/pdf/gaiyo2018.pdf)結果としてEDRの導入自体が目的となり、何ができるかをよく理解しないまま「次世代アンチウイルスのように、有事の際に隔離できればよい」という感覚で活用をはじめてしまうケースが後を絶たない。「世の中でEDRの認知率や導入率が向上していたとしても、実際にその強みを発揮できているかというと判断が難しい」と佐藤氏(ラック サイバー救急センター フォレンジックサービスグループ グループマネージャー)は述べる。

同氏によれば、EDRは本来、有事の際の説明責任を果たすための手法として威力を発揮する。先に述べた「EDR導入が目的化した企業」は、マルウェアなどに感染した際、「PCを丸ごと初期化する」という解決策をとる場合が多いが、それでは感染の原因などを調査できず、EDR本来の導入効果が薄れる。

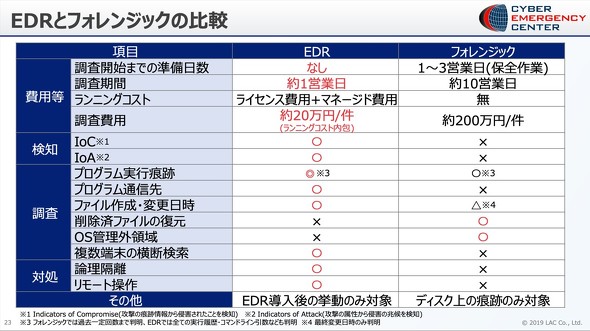

原因調査をしたいなら、EDRの高いライセンス料を払わずとも、スポットで「フォレンジック」を実施すればよいのではと考える企業もあるだろう。しかし、サイバー攻撃を受けた際にしっかりとした原因調査を行い、顧客や取引先、監督官庁へのレポートが必須となる企業の場合、やはりフォレンジックよりもEDRが有効だという。「EDRとは説明責任を果たすための手法」と認識し、導入することが重要なポイントだ。では、具体的にフォレンジックとEDRでは何が異なるのだろうか。

フォレンジック vs EDR、既存セキュリティ対策vs EDR

佐藤氏は、フォレンジックを警察の「鑑識活動」、EDRを「監視カメラ」に例える。どちらもトラブルや事件の際に有効だが、「鑑識活動がそうであるように、フォレンジックでは犯人が痕跡をきれいに消していた場合、侵入の証拠をうまく見つけられないこともある。そうした小さな痕跡を探すのは非常に多くの時間がかかる」と同氏は話す。

その点EDRは、「ネットワーク内に設置した監視カメラ」のように機能し、デバイスを含むさまざまなポイントのログを記録するため、それらをつなぎ合わせることでマルウェアの行動を把握できる。例え、侵入者が端末内のログ(痕跡)を消したとしても、他のログで侵入の証拠を割り出せる。「EDRは解析には非常に有用なツール」と佐藤氏は話す。

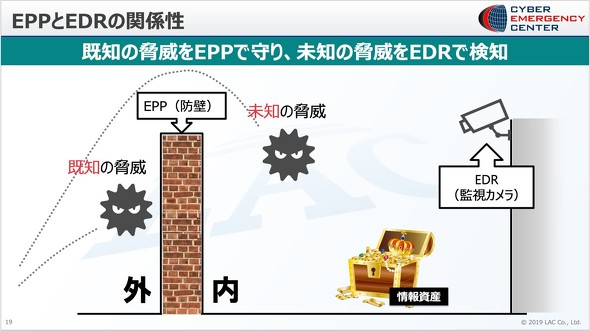

「監視カメラ」としてのEDRの性格を理解すれば、EDRが既存のセキュリティ対策に取って代わるわけではないことも分かるだろう。

EDRは、パターンファイルに一致するかどうかで脅威を判断する既知のマルウェア対策とは異なり、パターンが作られる前の未知の脅威への対策として有効な手法だ。まずは既存のセキュリティ投資を有効活用し、EPP(Endpoint Protection Platform)で防御を行った上で、それをすり抜けるものをEDRという監視カメラでチェックし、対処するという活用法が正しい。

EDRの選定ポイント

世の中には「EDR」と名の付く製品が多く出回っているが、その中からどのように有効なものを選び出せばよいのだろうか。この点に関しても「監視カメラとしての条件を満たすか」という観点で考えるとよいと鷲尾氏(ラック サイバー救急センター長)は話す。

EDR導入時はまず、監視カメラを展開する際の工数が課題になる。そこで製品を選定する際には、エンドポイントにエージェントを入れる作業、動作チェック、そしてヘルプデスクの設置などの負担をなるべく軽減でき、運用効率がよいものを見極める必要がある。

例えば、Windows 10に移行した後、サードパーティー製のEDR製品がWindowsアップデートの速さに追従できず、エージェントが動かないといった悩みを抱える組織も少なくない。鷲尾氏によれば、その点では、マイクロソフトの「Defender ATP」の利便性が突出している。OSとしてWindows 10を利用していれば、そのアップデートに合わせてDefender ATPのエージェントも自動的に更新されるため、アップデートに伴う悩みを抱えずに済む。実際に、運用側の意見でDefender ATPのライセンスを購入する企業も増えてきたようだ。

もう一つの重要な選定ポイントは、「監視カメラが常に稼働できているか」という点だ。既存のEDRの中には、何か問題が起きたときにだけログを取得するという製品もある。しかし、これでは、肝心なタイミングでログが取られていないということにもなりかねず、「現場では使いにくい」ようだ。

一方、一般にEDR製品の重要な要素といわれている「ユーザーモード、あるいはカーネルモードで動く」といった区別はそれほど気にする必要がない。鷲尾氏によれば、どちらのモードでも「ログがしっかり取れれば良く」あくまで監視カメラとしての役割を果たせるかどうかが重要だ。

EDRの自動修復機能は使えるか? マネージドサービスに頼るべき? 運用のポイント

運用体制をいかに築くかということもEDR導入の明暗を分ける重要な要素だ。EDRの流行とともに導入を決めた企業の中には、導入後の運用に関して当初はあまり配慮していなかったという組織も存在するのではないだろうか。

一般にEDRの運用は一定の技術力が必要であり、プログラミングの知識やマルウェアの知識、OSの知識を持ったいわゆる「セキュリティ人材」でなければ荷が重いといわれている。さらに、インシデント発生時にEDRのログを解析するためには、デジタルフォレンジックの知識を持つことが望ましい。

例えば、稼働時にインシデントを調査するためには、エンドポイント各所のログをしっかりと取得し、侵入されるリスクのある箇所からエンドポイントに至るまで、未知のマルウェアがたどるだろう痕跡を追いかける必要がある。

アラートが発せられた際にも、それが悪性のプログラムによるものなのか、それとも人為的なものに起因しているのかを見極めなければならない。そうした作業はシステムの管理運用を担う情報システム部の人間ではスキル不足だが、プロフェッショナルなセキュリティ人材を採用したり、育成したりできる企業も多くはないだろう。そこで、マネージドサービスを利用して、セキュリティの専門家の支援を受け、EDRを運用するという方法が注目されている。利用にはコストが伴うが、多くの場合、自社で人材を育成するよりもすぐに運用をはじめられ、かつ安く上がる。

もちろん、マネージドサービスを利用したからといって、全てを丸投げできるわけではなく、有事の際には企業側でも対処が必要になるため、平時の状態から全社での対応フローなどを確立しておく必要がある。

なお企業内に設置したCSIRTなどのセキュリティ専門組織がEDRを必要として導入する場合も、あらためてスキルや人材を整理し、自社に足りない部分をマネージドサービスにて補うことでより効果的な運用体制を築けるだろう。

その他、EDRの運用に関しては、製品の「自動修復」機能を利用して「エンドポイントで怪しい動きを検知した場合は、レジストリを元に戻す」ことを自動的に実施する手法も考えられるが、その場合は機能的に過不足がないかをしっかり見極めなければならない。

「EDR」が指し示すものを見極めよ

ITセキュリティに限らず、キーワードがブームとして消費される時、その本来の意義や機能に対する認識が曖昧になり、既存の製品にとって代わる「魔法のつえ」のようなイメ―ジが広まることは珍しくない。ブームに引きずられて、導入自体が目的化してしまう組織も往々にして現れる。

特にEDRに関しては、各ベンダーがそれぞれ独自の定義で製品を売り出しており、中には「アンチウイルス製品に多少機能を追加しただけ」の程度のものをEDRとしているケースもあるため、本来どのような効果を発揮できるものなのかを見失いやすい。導入企業は、各社のEDR製品ができること、できないことを見極め、自社に本当に必要かどうかを考えたい。

クラウドサービスの利用が一般化したいま、これまで築いてきた「多層防御」の外にあるシステムとの連携が当たり前になりつつある。そうなると最後の砦は「エンドポイント」そのものだ。エンドポイントを監視し、万が一の際の説明責任を果たす手法としてのEDRは、決して単なるバズワードではなく、これからしっかり守るべき、監視すべきものをカバーできる有効な製品だ。ブームに踊らされたり、失望したりせずに、もう一度その導入を検討してみてはいかがだろうか。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- TeamsとZoomのシェア事情、ビデオ会議の人気再燃……Web会議トレンドの裏側

- DX推進組織がこぞってNotionを採用する理由【実践者が語る導入の舞台裏】

- Copilot for Microsoft 365をどう使う? 使ってみたから分かるおススメの利用例

- Zoomの新コラボレーションプラットフォーム「Zoom Workplace」って何?

- 近づく「Xデー」、どうするSAPの2027年問題

- 初心者向け、コピペで使えるChatGPTプロンプト(第7回)

- 2月のTeamsアプデは「欲しかったあの機能」がめじろ押し【M365月例更新まとめ】

- コンプラブームなんてウソだった 一番の「人間関係の困りごと」が判明

- 「雨の日しかWi-Fiが使えない」 原因は意外なアレだった:755th Lap

- データセンター最新事情、強固セキュリティに省電力は利用しなきゃ損?