標的型攻撃への対策状況(2019年)/前編

キーマンズネットの読者を対象に標的型攻撃の対策状況を聞いた。前編では企業におけるセキュリティ被害の経験の有無や、その具体的な内容を明らかにしている。

キーマンズネットは2019年10月2日〜25日にわたり、「標的型攻撃の対策状況」に関する調査を実施した。全回答者数188人のうち情報システム部門が35.6%、製造・生産部門が18.6%、営業・販売・営業企画部門が9.5%、経営者・経営企画部門が6.9%などと続く内訳だった。

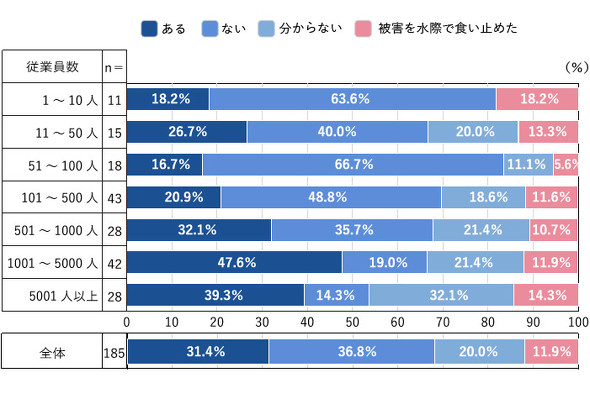

今回は「セキュリティ被害の経験と原因」や「自社を狙ったサイバー攻撃を受けたことがあるか」、その場合の「被害例」など企業を狙う標的型攻撃の実態を把握するための質問を展開。その結果、全体の31.4%が実際にセキュリティ被害を経験していることなどが明らかになった。なお、グラフ内で使用している合計値と合計欄の値が丸め誤差により一致しない場合があるので、事前にご了承いただきたい。

全体の31.4%が「自社がセキュリティ被害に遭った」と回答…意外と多い内部犯行

まず自社で過去に何らかのセキュリティ被害に遭ったことがあるかを聞いたところ、全体の31.4%が「ある」と回答し、従業員規模が大きくなるにつれてその割合が高くなる傾向にあった。

反対に被害に遭ったことが「ない」とした回答者は36.8%、「被害を水際で食い止めた」は11.9%で、全体の48.7%は被害を受けずに防衛できているようだ。一方、セキュリティ被害に遭ったかどうか「分からない」と答えた回答者は全体の20.0%と5社に1社の割合だった。

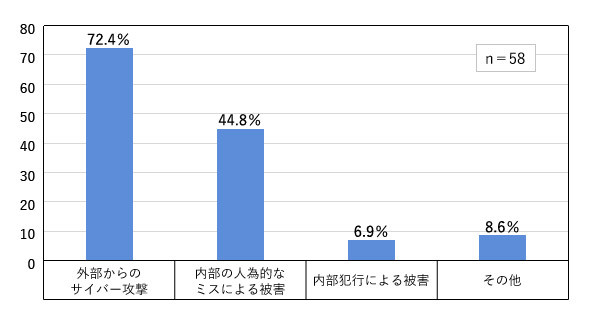

次にどのようなセキュリティ被害に遭ったのか、被害経験がある回答者にその原因を聞いたところ「外部からのサイバー攻撃」が72.4%、「内部の人為的なミスによる被害」が44.8%、「内部犯行による被害」が6.9%と続いた(図2)。従業員の人為的なミスや犯行による被害があったとした割合は、2018年に実施した同様の調査と比較しても減少していなかった。近年ではWebテストや社内研修などセキュリティ意識向上のための取り組みに着手する企業も増えてきているが、まだ従業員へのリテラシー教育が必要だと言えそうだ。

約7割が「自社を狙った攻撃か判断が付かない」

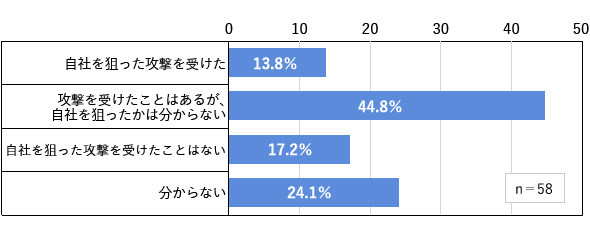

次に「セキュリティ被害に遭ったことがある」と回答した方を対象に、不特定多数を狙ったサイバー攻撃ではなく自社(情報資産を含む)を狙ったサイバー攻撃(標的型攻撃)を受けたことがあるかどうかを聞いた。「攻撃を受けたことはあるが、自社を狙ったかどうかは分からない」(44.8%)、「分からない」(24.1%)、「自社を狙った攻撃を受けたことはない」(17.2%)、「自社を狙った攻撃を受けた」13.8%と続いた(図3)。

サイバー攻撃可視化ツールやセキュリティ監視サービスを活用するなどしてサイバー攻撃に対応できていた企業は3割に止まり、外部からのサイバー攻撃を受けたことのある企業の約7割(68.9%)が、攻撃が不特定多数を狙ったサイバー攻撃であったのか、自社を狙ったサイバー攻撃であったのかの判断できていない。この傾向は2018年に行った前回調査から大きな変化は見られていない。このことからも未対策の企業はまず自社への脅威を把握するための環境構築を急ぐべきだろう。

システムダウンに生産ライン停止、メアド流出……本当にあった“サイバー攻撃”被害例

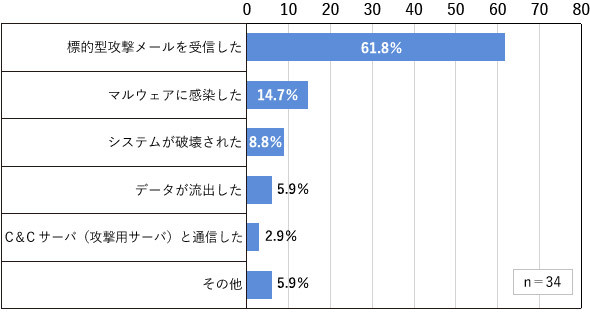

自社を狙ったサイバー攻撃はどの時点で発見できたのだろうか。調査したところ「標的型攻撃メールを受信したとき」(61.8%)、「マルウェアに感染したとき」(14.7%)、「システムが破壊されたとき」(8.8%)、「データが流出したとき」(5.9%)、「C&Cサーバ(攻撃用サーバ)と通信したとき」(2.9%)と続いた(図4)。

標的型攻撃メールの受信時やC&Cサーバとの通信時など水際や事前検知で食い止められたケースもある一方、全体の約3割がマルウェア感染やシステム破壊、データ流出など既に被害を受けてから攻撃に気付いたと分かる。

その他、フリーコメントでは自社を狙った攻撃によってどのような被害を受けたかを聞いた。「ランサムウェアによって業務が停止した」「海外子会社のシステムが停止した」「生産ラインが停止した」など業務の遂行が難しくなるような被害の他、「Webサイトが改ざんされた」「請求書を案内するメールの添付を開いたことがきっかけでマルウェアに感染し、大量の詐欺メールが届くようになった」「メールスプールがあふれた」「PDFファイルが暗号化された」「攻撃者が共有サーバに接続してウイルスをコピーし、通信量を増やして通信を阻害した」といった業務遅延を引き起こす攻撃など多くの実被害例が挙げられた。

前回調査時と比べて特に目立ったのは「メールアドレスが流出した」などの情報漏えい被害だ。近年は、企業が保有する個人や顧客などの機微情報については特に厳重な管理が義務付けられており、情報漏えい事故で企業が受ける被害は甚大だ。サイバー攻撃の手法は日々進化しており、子会社など関連企業が踏み台にされるケースもある。自社がいつでも攻撃対象になり得るという意識を持つと同時にセキュリティ対策の重要性を再認識する必要があるだろう。

関連記事

標的型攻撃への対策状況(2018年)/前編

標的型攻撃への対策状況(2018年)/前編

キーマンズネット会員197人を対象にアンケート調査を実施した。実際に標的型攻撃を受けた経験の有無や被害内容などに関する質問を展開した。 標的型攻撃への対策状況(2018年)/後編

標的型攻撃への対策状況(2018年)/後編

キーマンズネット会員197人を対象にアンケート調査を実施した。社内セキュリティ体制や導入するセキュリティ製品など企業の標的型攻撃への対策状況が明らかになった。

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- TeamsとZoomのシェア事情、ビデオ会議の人気再燃……Web会議トレンドの裏側

- DX推進組織がこぞってNotionを採用する理由【実践者が語る導入の舞台裏】

- Copilot for Microsoft 365をどう使う? 使ってみたから分かるおススメの利用例

- Zoomの新コラボレーションプラットフォーム「Zoom Workplace」って何?

- 近づく「Xデー」、どうするSAPの2027年問題

- 初心者向け、コピペで使えるChatGPTプロンプト(第7回)

- 2月のTeamsアプデは「欲しかったあの機能」がめじろ押し【M365月例更新まとめ】

- コンプラブームなんてウソだった 一番の「人間関係の困りごと」が判明

- 「雨の日しかWi-Fiが使えない」 原因は意外なアレだった:755th Lap

- データセンター最新事情、強固セキュリティに省電力は利用しなきゃ損?

図2:セキュリティ被害の原因(2019年)

図2:セキュリティ被害の原因(2019年) 図3 自社を狙ったサイバー攻撃を受けたことがあるか

図3 自社を狙ったサイバー攻撃を受けたことがあるか 図4 自社を狙った攻撃をどの時点で発見できたか

図4 自社を狙った攻撃をどの時点で発見できたか