無償のWindows Defenderって使っている? エンドポイント対策最前線

シグニチャベースのアンチウイルスソフトが限界を迎えるなか、EDRをはじめとした新たなエンドポイント対策が広がり始めている。無償提供されているWindows Defenderの利用も踏まえ、これからのエンドポイント対策の最適解について考えてみたい。

アナリストプロフィール

登坂恒夫(Tsuneo Tosaka):IDC Japan ソフトウェア&セキュリティリサーチマネージャー

国内情報セキュリティ市場(セキュリティソフトウェア市場、セキュリティアプライアンス市場、セキュリティサービス市場)を担当。市場予測、市場シェア、ユーザー調査など同市場に関するレポートの執筆、データベース製品のマネジメントの他、さまざまなマルチクライアント調査、カスタム調査を行う。

シグネチャベースのエンドポイント対策は限界に

これまでPCをはじめとしたエンドポイント対策は、アンチウイルスソフトウェアがその中心的な役割を果たしてきた。このアンチウイルスソフトウェアは、特定のマルウェア内に共通する特徴をとらえたシグネチャから脅威を特定するソリューションであり、新たなマルウェアが検知された段階でそのパターンを解析し、各クライアント内のファイル更新を行うことで脅威への対策が可能になっている。今ではWindows OS自身にアンチウイルスソフトウェアの機能が実装されるほどで、業務でPCを利用する際には何からのソリューションが実装されていることは間違いないだろう。

しかし最近では、特定の企業や個人を狙った標的型攻撃が増加しており、これまで有効だったシグネチャベースの検知をすり抜けるような攻撃が増えている。その結果、検知率の低下を招き、マルウェアの脅威から企業の情報資産を守るのが困難な状況となりつつある。これまでシグネチャベースのソリューションを提供してきたセキュリティベンダーもその限界を理解しており、新たな解決策を実装しているところが増えている。もちろん、既知の攻撃から企業を守るという意味では、シグネチャベースのソリューションが無意味なわけではなく、今でも外部からの脅威を防御するための有力な手段の1つであることは疑いようもない。

目次:無償のWindows Defenderって使ってる? エンドポイント対策最前線

- シグネチャベースのエンドポイント対策は限界に

- 事業継続の危機に陥れた「ランサムウェア」のインパクト

- サイバーセキュリティの基本となるNISTのフレームワーク

- 非シグネチャベースの脅威対策が台頭

- セキュリティ対策が前に進まない2つの理由

- 統合的なエンドポイントソリューションが中核に

- Windows標準のWindows Defenderの活用も広がる

- MDMによるデバイス管理が中心のモバイルデバイスの状況

事業継続の危機に陥れた「ランサムウェア」のインパクト

従来に比べて攻撃手法が高度化、複雑化したことで、これまでのセキュリティ対策の根本的な考え方が大きく変化している状況も見て取れる。以前は機密情報など企業が持つ情報資産をどう守るのかという防御の考え方がその中心だった。しかし、標的型攻撃などの登場により、今では完全にマルウェアをシャットアウトすることが難しい時代となっていることから、侵入されることを前提とした“リスクベース”の脅威対策の重要性が大きく叫ばれるようになっている。

また、そのリスクは企業内の情報資産を守ることだけでなく、事業継続の面でも検討されなければならない状況にある。その1つのきっかけが、感染したPC内のファイルを暗号化することでシステムを使用不能にし、復旧を引き換えに金銭などの身代金を要求するランサムウェアの登場だろう。ランサムウェアに感染してしまうと、例えば製造業では、生産設備を管理する制御PCが停止に追い込まれ、稼働することが困難になるケースも実際に発生している。1つのPC感染がきっかけとなり、ネットワーク接続された端末が次々にランサムウェアに感染するような事態になれば、業務が遂行できなくなり、最悪の場合は復旧できない状況にまで追い込まれてしまう。脅威対策として考えるべきは、単なる情報資産の流出リスクだけでなく、事業継続リスクまで含めて考えていく必要が出てきているのが現在の状況だろう。

サイバーセキュリティの基本となるNISTのフレームワーク

このリスクベースの考え方として多くの企業が重視しているのが、2014年にNIST(米国立標準技術研究所)が発行した「重要インフラのサイバーセキュリティを向上させるためのフレームワーク」であり、今ではサイバーセキュリティフレームワーク(Cyber Security Framework:CSF)と呼ばれている考え方だ。多くの企業がセキュリティ対策におけるフレームワークとして参考にしており、2018年には改訂版であるバージョン1.1が登場している。

このCSFでは、セキュリティの機能を「特定(Identify)」「防御(Protect)」「検知(Detect)」「対応(Respond)」「復旧(Recover)」の5つに分けており、それぞれカテゴリーおよびサブカテゴリーによって構成されている。企業においては、トータルで98あるサブカテゴリーについて、自社における優先度や対応状況などを1つずつ評価していくことで企業全体の情報セキュリティの実態が把握できるようになる。実際にはエンドポイント対策についても、特定から復旧までの各プロセスにおいて必要な機能を洗い出しながら、ソリューションを検討していく必要があるだろう。

非シグネチャベースの脅威対策が台頭

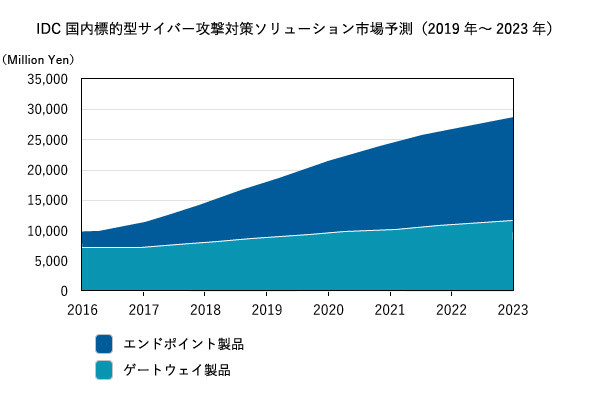

そんなリスクベースの考え方も踏またうえで、シグネチャベースのソリューションだけでは対処できない部分を補完するものとして、今ではさまざまなエンドポイント対策のソリューションが登場している。そのソリューションの1つがEDR(Endpoint Detection and Response)と呼ばれるもので、実質的には侵入されてもいち早くその状況を検知し、アラートを上げたり対処を実施したりするための仕組みだ。IDCでは、EDRも含めたシグネチャを利用しない非シグネチャ型のセキュリティ製品を「標的型サイバー攻撃向け特化型脅威対策(STAP:Specialized Threat Analysis and Protection)」と定義している。このSTAPには、エンドポイントでの非シグネチャ型マルウェア検出/分析など行う製品をエンドポイント製品、メッセージングセキュリティ、Webセキュリティ、ネットワークセキュリティでの非シグネチャ型マルウェア検出/分析など行う製品のゲートウェイ製品がある。

このSTAP領域のソリューションのなかでも、エンドポイント製品の比率はゲートウェイ製品に比べて大幅に伸びており、シグネチャベースのエンドポイント対策だけでは企業が求めるセキュリティ要件を十分に満たせていないことの表れともいえる。

なおSTAPは、サンドボックスエミュレーションやコードエミュレーション、ビッグデータ/アナリティクス、コンテナ化などの非シグネチャベースの技術によってマルウェアを検出・分析し、C&C(Command and Control)サーバとボットネット間の通信を含めたネットワークレベルやエンドポイントレベルでのアノマリをスキャンする製品となっており、検出されたマルウェアのリバースエンジニアリングやフォレンジック分析もこのSTAP市場の調査には含まれている。

セキュリティ対策が前に進まない2つの理由

STAP製品のような新たなエンドポイント対策が登場しても、実際にはそう簡単に企業への導入が進むわけではない。その要因は2点ある。問題とあその解決策を考えていこう。

1つが費用に関する問題だ。例えばEDRのような感染後の対策を強化しようとしても、これまで利用してきたシグネチャベースのアンチウイルスソフトウェアをやめるわけにはいかず、新たな投資として予算を確保することが求められる。リスクベースの考え方に則れば実装するべきではあるものの、コストの面からなかなか導入が進まない面もあるのが正直なところだ。

経営層からすれば、いまだにセキュリティは単なるコストだと見ている節があるようだが、事業継続が脅かされる事態にもなりかねない状況を冷静に判断すれば、セキュリティ対策に十分投資する必要があるの間違いない。ただし、事業継続を考える部署とセキュリティでの脅威対策を検討する部署が異なるケースは少なくないため、その考えに至らないケースも少なくない。

また、企業が導入に二の足を踏んでしまうもう1つの要因が、セキュリティ人材の不足だ。特にEDRは、感染後の検知から対処を行うまでのソリューションであり、そのマルウェアが自社にとって対処すべき対象かどうかを判断するのはあくまでも担当者が行うことになる。もちろん、サービス側からの支援はあるものの、対処までのプロセスに人手がかかるだけでなく、ある程度セキュリティに明るい人材でないと判断できない側面も。運用負荷が増加してしまうことにつながる可能性が否定できず、導入をためらう企業もある。

双方の課題をクリアするためには、新たな予算の確保や対策の見直しによる予算の再配分を行うこと、そして人手に頼らずに可能な限り自動化できるようなソリューションや技術の検討が必要になってくる。

統合的なエンドポイントソリューションが中核に

前述したNISTのCSFに沿って企業のセキュリティ対策を強化していくためには、エンドポイント対策以外のソリューションも含めて、幅広くセキュリティ対策がカバーできるプラットフォームを検討していくことが求められている。特にCSFにおける第一段階となる「特定」に関しては、あらゆる脅威に対する知見が得られる脅威インテリジェンスが有益だ。

脅威の特定は、現在利用しているPCなどのセキュリティ対策状況や脆弱(ぜいじゃく)性に関する情報を収集するだけでなく、ダークウェブなどアンダーグランドの環境からも脅威情報を収集することが必要となるため、企業の担当者だけでそれらの情報を収集し脅威を特定するのは難しい。また、特定された脅威に対して防御や検知、対応、復旧までCSFに沿った対応を全て人海戦術で行うのは至難の業だ。だからこそ、アンチウイルスソフトウェアやEDRなどエンドポイント対策を個別に実装するのではなく、クラウドサービスとして提供されている脅威インテリジェンスと自社の環境を連携させていきながら、さまざまなテクノロジーを駆使してそれぞれの対策が有機的に機能するような形に持っていくことが望ましい。

また、人手不足を解消するためにも、脅威インテリジェンスを活用しながら、最終的な復旧までを自動化できるようなオーケーストレーションなどの機能を持ったプラットフォームの検討も重要になってくる。いわゆるSOAR(Security Orchestration, Automation and Response)と呼ばれるセキュリティソリューションがそれにあたる。これらのサービスを有効に活用することで、各対策の有機的な統合とオペレーションの自動化を進めていくことが重要になる。

Windows標準のWindows Defenderの活用も広がる

エンドポイント対策という意味では、最近ではWindows 8から標準搭載されているWindows Defenderをアンチウイルスソフトウェアとして利用する企業も出てきている。予算の再配分という意味では、無償でアンチウイルスの機能が利用できるWindows Defenderに切り替え、そのコストをEDRに振り分けるといった考え方を採用している企業もある。ひと昔前までは検知率で競っていたアンチウイルスソフトウェアも、新たな脅威には十分な検知が難しくなっている。そこで、高度な技術ながら高い検知率を誇るソリューションを活用するのではなく、OS標準で利用できるものを有効活用しながら、複数のソリューションを組み合わせてセキュリティ対策を強化しようというわけだ。

また、OSに標準搭載の脅威インテリジェンスを提供するクラウドベースのセキュリティ分析サービスであるWindows Defender Advanced Threat Protection(Windows Defender ATP)もエンタープライズ企業を中心に利用され始めている。Windows Defender ATPはEDRとして機能するもので、最新のセキュリティ情報の監視はもちろん、セキュリティのスコア化、レポートのカスタマイズなどが行えるソリューションだ。このWindows Defender ATPを利用するためには、Windows 10 Enterprise E5などのボリュームライセンスが必要になるため、既に企業全体でE5を契約しているエンタープライズ企業が活用し始めている。

ただし、エンタープライズ企業でWindows Defenderなどが採用され始めたのは、コストの面はもちろん、セキュリティのマネージドサービスを提供する事業者がWindows DefenderおよびWindows Defender ATPの正式サポートをアナウンスし始めてたことが採用の大きな動機になっているとみられる。サービス事業者からのサポートが受けられることが、導入に対する安心感を高めている大きなポイントだろう。

MDMによるデバイス管理が中心のモバイルデバイスの状況

エンドポイント対策を語る上では、PCだけでなくスマートフォンなどのモバイルデバイスについても検討する必要は当然あるだろう。モバイルデバイスにおけるエンドポイント対策といえば、MDM(Mobile Device Management)やEMM(Enterprise Mobility Management)がその中心にあるが、これらはデバイスの管理がその機能の中心にあり、万一の紛失時にリモートワイプなどの機能は提供するものの、脅威対策などの機能は実装されていない。そこで、モバイルセキュリティを提供する各ベンダーは、MDMなどに脅威対策のソリューションを連携させるといったアプローチをとってきたが、今ではモバイルデバイスの防御だけでなく、クラウドを含めた利用環境を考慮しながら、いかにセキュアな環境を作り出すかに焦点が移りつつある。具体的には、モバイルアプリケーションへのアクセス管理をはじめ、VPN接続など通信における暗号化、アプリケーション間のSSO連携、生体認証やリスクベース認証などを組み合わせた多要素認証、モバイルアプリケーションの脆弱性管理など、クラウドセキュリティも含めた統合的なソリューションやサービスが求められている。モバイルデバイスとクラウドサービス、それらを含めた統合的なセキュリティ強化に向けたソリューションやサービスがその中心になりつつある。モバイルデバイスの脅威管理といった単体でのソリューションだけで議論されているわけではないのが実態だ。

今回はエンドポイント対策を中心にトレンドを見てきたが、企業全体のセキュリティ対策は当然ながらエンドポイントだけで議論されるものではない。それでも、EDRを含めたSTAP製品が今後も大きく躍進してくることは間違いないだろう。

関連記事

標的型攻撃への対策状況(2018年)/前編

標的型攻撃への対策状況(2018年)/前編

キーマンズネット会員197人を対象にアンケート調査を実施した。実際に標的型攻撃を受けた経験の有無や被害内容などに関する質問を展開した。 標的型攻撃への対策状況(2018年)/後編

標的型攻撃への対策状況(2018年)/後編

キーマンズネット会員197人を対象にアンケート調査を実施した。社内セキュリティ体制や導入するセキュリティ製品など企業の標的型攻撃への対策状況が明らかになった。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- 人気爆発のNotionと低迷のEvernote、ノートアプリのトレンド事情を読む

- UiPathの「自動化×生成AI」で何ができるのか? 自動化技術の進化を語る

- 2023年もWindows 11は「様子見」、Microsoftの“賭け”が失敗した原因は?

- 今やITパスポートより人気の“あの資格” IT資格取得意向を調査

- 多要素認証はこうして突破される 5大攻撃手法と防御策

- M365? Home&Business? テレワーク向きのOfficeはパッケージ版かサブスク版か、お得な選び方は

- Zoomの新コラボレーションプラットフォーム「Zoom Workplace」って何?

- TeamsとZoomのシェア事情、ビデオ会議の人気再燃……Web会議トレンドの裏側

- ギガを食い尽くす、あのスマート家電に要注意:756th Lap

- 激務な理由はレガシーERPにあり? 改善すべきポイントとは