ランサムウェアや標的型攻撃は多層防御で撃退、最新UTM事情:IT導入完全ガイド(1/4 ページ)

今日のランサムウェアはファイアウォールでは止められない。「WannaCry」の金銭要求画面に遭遇しないためにもUTMの活用が効く。UTM vs. ランサムウェア、最新動向を追う。

業種や規模にかかわらず襲来するようになった「標的型攻撃」「ランサムウェア」「DDoS」などのサイバー攻撃。情報資産を人質にとった露骨な金銭要求が横行し、情報窃取やサービス妨害がビジネスとして成立する今日、セキュリティ強化は全ての企業にとって喫緊の課題だ。IT投資が限られ、人材不足に悩む企業が多い中、最有力なセキュリティ強化策になり得るのがUTM(統合脅威管理、Unified Threat Management)。今回は、UTMが最新の脅威にどう対抗するのか、あらためて整理してみよう。

最新の脅威に即して理解するUTMの役割

UTMは、インターネットと組織内部ネットワークの境界に設置して、ゲートウェイでのセキュリティ対策を担うツールである。インターネットから内部ネットワークへ、また内部ネットワークからインターネットへの通信を見張り、マルウェアの通過や明らかな攻撃用通信を遮断するとともに、不審な通信はリアルタイムのアラートや定期レポートの形で管理者に通知する。近年中小規模の企業にも、情報漏えいとマルウェア感染などによる業務停止をコスト最適に防止する策としてUTMの導入が進んでいる。何が評価されているのか、まず基本的な役割を押さえておこう。

ひと昔前の企業のセキュリティ対策の最初の一歩は、サーバやクライアントへのアンチウイルスツール導入と、ゲートウェイへのファイアウォールの導入だった。当時ならそれだけで一定のセキュリティが確保できたが、新種/亜種のマルウェアが大量に生まれ、OSやアプリケーションの脆弱(ぜいじゃく)性を悪用する攻撃が多発する現在では、アンチウイルスもファイアウォールも単体で利用するだけでは被害発生を食い止めることができなくなっている。

2016年度のセキュリティインシデントの発生状況を見ると、偽装メールなどを使った不正侵入などの攻撃は37.9%、ファイルを暗号化するランサムウェアによる被害は34.0%の企業で発生している(一般社団法人日本情報システム・ユーザー協会「企業IT動向調査2017」より)。言うまでもないが、偽装メールは標的型攻撃の主要な手口。これが成功すると社内の重要情報資産を窃取される危険が高い。またランサムウェアに感染すると、業務停止や業務データの逸失を招く可能性がある。現実に大規模な情報漏えい事件や業務停止事例がたびたび起きているのはご存じの通りだ。標的型攻撃とランサムウェアは、IPA(独立行政法人情報処理推進機構)の「情報セキュリティ10大脅威2017」組織部門でも1位と2位にランクされる最重要脅威となった。

今日のランサムウェアはファイアウォールでは止められない

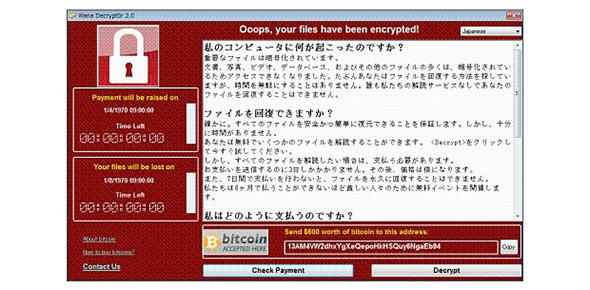

特に2017年に入って顕著に被害が拡大しているのがランサムウェアだ。これはメールに添付されたマルウェアを不用意に実行した場合などに感染する。端末に到達したマルウェアは端末のファイルを暗号化し、金銭を支払わないと復号できない旨の文章を表示して脅迫する(図1)。仮に金銭を支払っても、確実に復号できるとは限らない。また中には復号可能性がない、つまり最初から実質的にシステム破壊をするプログラムなのに、うそをついて金銭を求める攻撃もある。

2017年5月に大きく報道されたWannaCryや、6月から世界的に被害を拡大させているPetyaなどの最近のランサムウェアには自己増殖機能(感染を拡大するワーム機能)が備わっており、1台のPCが感染すると同じネットワーク内の端末に感染が広がっていく。

これらのランサムウェアも、多くの標的型攻撃も、業務で利用する「閉じることができない」通信ポートからやってくる。また、これらの脅威はメールやHTTPといった一般的なプロトコルで正当な通信を装って襲来するため、IPアドレスやポートを頼りに通信の正当性を判別するファイアウォールでは、侵入を止めることが非常に困難だ。

内部システムに脆弱性があれば、それを悪用して感染が広がる。さらに、マルウェアが一度社内システムに侵入すれば、マルウェアが行う情報探索や侵入拡大、外部通信経路作成、不正プログラムのダウンロード、情報送信、マルウェア拡散といった内側での活動や、内側から外側へのリクエストに基づくリプライという形をとる不正通信を検知することはなおさらできない。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- 人気爆発のNotionと低迷のEvernote、ノートアプリのトレンド事情を読む

- 2023年もWindows 11は「様子見」、Microsoftの“賭け”が失敗した原因は?

- 電波から身を守る「アルミホイル帽子」と5Gの意外な関係性:712th Lap

- 「ログイン処理、癖が強い……」Microsoft 365プラン別に見る課題まとめ

- ハックバックとは? 用語の意味や注目の背景、問題点を解説

- Microsoft 365で思わぬデータ消失を防ぐには? 「Microsoft Loop」を例に解説

- Zoomの新コラボレーションプラットフォーム「Zoom Workplace」って何?

- 新Microsoft 365は何がどうなった? 図解で分かるライセンス選び方ガイド

- “1000%”増加した生成AI関連求人 どのツールを使えるとトクなのか

- “ナレッジ迷子”の企業にNotionが有効とされる理由

図1 ランサムウェア「WannaCry」の金銭(ビットコイン)要求画面の例(出典:IPA)

図1 ランサムウェア「WannaCry」の金銭(ビットコイン)要求画面の例(出典:IPA)