企業合併に海外拠点、Office 365利用の企業も活用 事例で分かる「IDフェデレーション」の使い方

昨今注目の「IDフェデレーション」。既に活用している企業がある一方で、具体的な利用イメージ湧かないために導入に二の足を踏む企業も少なくない。今回は事例を幾つか挙げながら、その活用方法を解説する。

ビジネスシーンにおけるクラウドサービスの普及や、情報セキュリティ対策のさらなる強化の必要性から、近年「IDフェデレーション」と呼ばれるITソリューションのニーズが高まっている。しかし既にその導入メリットを享受している企業がある一方で、具体的な利用イメージがなかなか湧かないために導入に二の足を踏む企業も少なくない。

今回は、IDフェデレーションが特に効果を発揮するであろう具体的なユースケースを幾つか挙げながら、その導入・活用メリットを紹介していく。

クラウドサービスのSSOを実現する手段として

企業がIDフェデレーションのソリューションを導入する最も大きな動機が、パブリッククラウドサービスのユーザーIDやパスワードの扱いを何とかしたいというものだ。Office 365やGoogle Apps、salesforce.comなど、今や多くの企業がパブリッククラウドサービスを業務において活用している。中には複数のクラウドサービスを導入していたり、あるいは情報システム部門の知らないところで現場の判断で独自にクラウドサービスを導入・利用していたりするケースも少なくない。

通常のクラウドサービスはそれぞれにID/パスワードが存在するため、当然ながらユーザーはサービスごとにそれを使い分ける必要がある。その場合、パスワードの管理やログイン操作が面倒であるばかりでなく、パスワード漏えいに起因するセキュリティリスクの温床ともなり得る。しかし、これまで社内システム向けに使われてきた統合ID基盤やSSOの製品では、クラウドサービスのようにインターネット上に存在するシステムのIDや認証を扱うことは基本的にできない。

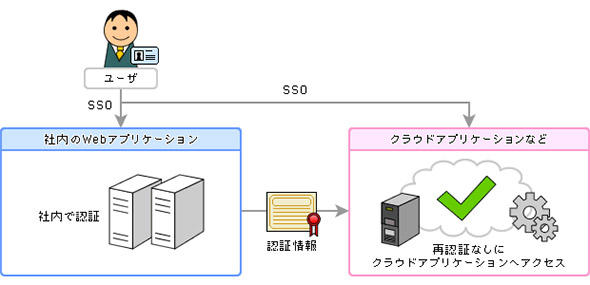

そこでIDフェデレーション技術を利用し、複数のクラウドサービスのIDを連携させることによってクラウドサービス間をまたいだSSOを実現できるほか、既存の社内システムの統合ID管理基盤やSSO基盤とIDフェデレーション製品・サービスを連携させることで、社内外のシステムをまたいだSSOも実現できる。これによりエンドユーザーの利便性が大幅に向上するのはもちろんのこと、情報システム部門にとっても社内各所で使われているクラウドサービスを棚卸ししてその利用実態を把握し、それらのIDを連携させることによって社内ITガバナンスをより一層強化する好機となり得る。

Office 365のユーザーIDを社内Windows環境のIDと連携させるために

IDフェデレーションが注目を集める大きなきっかけとなったのが、Office 365の急速な普及だ。Office 365を利用するには、マイクロソフトが運営するパブリッククラウド「Microsoft Azure」上のディレクトリサービス「Azure Active Directory(Azure AD)」にユーザーID情報を登録する必要がある。一方で、多くの企業は既に自社ネットワーク内にローカルのActive Directory(AD)環境を構築・運用している。

何の手も講じなければ、この「自社側のAD」と「クラウド側のAD」は別々に並立することになり、ユーザーはローカルADを通じた社内のWindowsログインと、Azure ADを通じたクラウド環境へのログインをそれぞれ別々に行わなくてはならない。そこにIDフェデレーションを導入すれば、一度社内のWindowsネットワークへログイン操作を行えば、その後はOffice 365にもログイン操作なしでそのままアクセスできるSSO環境が実現できるというわけだ。

これを実現するためには、マイクロソフトが提供する「Active Directory フェデレーション サービス(AD FS)」と呼ばれるIDフェデレーション技術を適用する必要がある。場合によってはOffice 365導入を機にサードパーティー製のIDフェデレーション製品を導入し、Office 365以外のクラウドサービスも含めた統合認証基盤の整備に乗り出すようなケースも少なくないだろう。例えば、近年シェアを伸ばしつつあるフェデレーションSSO製品「PingFederate」などは、そうしたケースでよく採用される製品の1つだ。

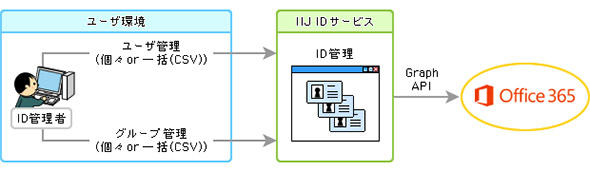

また、IIJが提供するクラウド型IDフェデレーションサービス「IIJ IDサービス」は、SSOだけでなくID管理の機能もクラウドサービスとして提供することで、ローカルADの運用とAzure ADとのID連携をいわば“代行”する機能を提供している。

異なる企業同士でシステムを相乗りするために

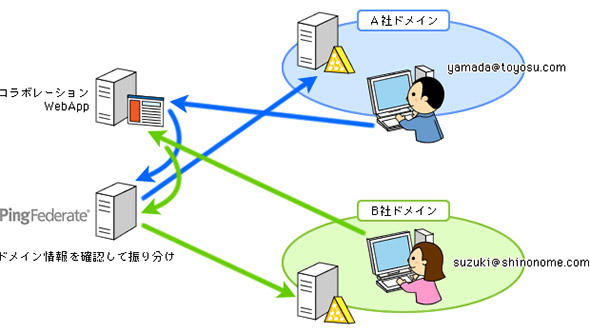

関係会社やパートナー企業、取引先など、他の企業から自社システムにアクセスさせる場合や、逆に他社のシステムにログインして利用するようなケースにおいても、個別にIDを発行・管理するより、関係各社のID管理体系はそのままに、互いのID情報をIDフェデレーションによって連携させることで、企業ネットワークをまたいだSSO環境を比較的容易に実現できる。

またM&Aや企業合併などによって、異なる企業のシステム同士を統合する必要性が生じた場合、これまでは多大なコストと労力をかけて異なるID体系を1つに統合する必要があった。しかしIDフェデレーションはIDを“統合”するのではなく“連携”させることで、ID統合と比べ少ないコストと時間でID体系を一本化できる。

また大手のグローバル企業においては、海外拠点や現地法人も含めた企業グループ全体でID体系を一本化するニーズも持ち上がっている。多くのグローバル企業の海外拠点や現地法人では、現地が独自の判断でADの構築・運用を行っており、ID体系やその運用・管理の品質が統制できていないケースも多いという。ばらばらのディレクトリの内容をグループ全体で1つのリポジトリに統合するには多くの困難が伴うが、IDフェデレーションの手法を使えば各拠点のID基盤に極力変更を加えることなく、それぞれのID情報をグループ全体で連携させて共通SSO基盤を構築できる。

例えばSI企業のユニアデックスでは、複数の拠点ごとにADがばらばらに構築・運用されている環境に対して前出の「PingFederate」を導入し、共通の認証基盤を構築するソリューションを大手製造業中心に提供している。「PingFederate」は複数の異なるADによる認証を一括して取り扱えるため、こうしたソリューションに適しているのだという。

B2Cビジネスにおけるサービス品質向上策として

ここまで紹介してきたのは主にB2B分野における活用例だが、近年ではB2C分野におけるIDフェデレーションの普及も目覚しい。facebookやtwitterなどの広く普及しているWebサービスのID情報を使ってさまざまなサービスにログインできる「ソーシャルログイン」なども、IDフェデレーションの活用例の1つといっていい。

またEC事業者やコンテンツサービス事業者の中には、1社で複数のサイトやWebサービスを運営するところも多い。これら複数のサイト/サービスの会員情報をIDフェデレーションによって連携できれば、サービスを利用する会員は、サービスに一度ログインすれば、ほかのサービスやサイトにもいちいちログイン操作を行うことなく、そのままアクセスできるようになる。さらには、先ほど挙げたソーシャルログインの仕組みを取り入れれば、自社サイト用の会員登録手続きすら不要になり、顧客に対してより高い利便性を提供できる。

このように、B2Cビジネスにおいてより多くの顧客を獲得するための手段として、IDフェデレーションを取り入れる例が増えてきている。現在、B2Cの分野において「OpenID Connect」と呼ばれるIDフェデレーションの標準プロトコル技術が急速に普及しつつあるが、これをB2B分野にも適用すれば、エンタープライズ分野とコンシューマー分野をまたがったID連携やSSOの実現も可能になるかもしれない。

OpenID ConnectはWeb APIとの親和性が極めて高いため、Webブラウザを通じたユーザーのログインだけでなく、プログラムによるAPI呼び出しの際の認証・認可の仕組みとしても利用できる。そのためWebアプリケーションだけでなく、スマートデバイスのネイティブアプリケーションを介したID連携やSSOを実現するための技術としても大きな期待を集めている。

コラム:人間だけではない、モノの“ID化”で管理、認証、連携はどうなる?

IDフェデレーションが扱うID情報は、一般的には人間のユーザーとひも付けられている。自明のことだと思われるかもしれないが、今後本格的なIoT時代が訪れると、IDは必ずしも人と対応するとは限らなくなる。つまり「モノのID情報」の扱いが、大きな課題として持ち上がってくるのだ。

IoT時代には無数のデバイスがシステムにアクセスして縦横無尽にデータをやりとりするため、システム全体のセキュリティを担保するには、モノのID情報の管理や認証・認可の基盤が必須となる。モノは人のようにログインページにIDとパスワードを入力するのではなく、APIを介してアクセスを求めてくる。またアクセスの頻度やスピードも人とは比較にならないため、今後はIoTに最適化したID管理基盤や認証・認可基盤、標準プロトコルの整備が急ピッチで進められることだろう。

「モノのIDフェデレーション」は、人のID情報を前提に構築された従来のIDフェデレーションではカバーしきれない領域を多分に含んでいる。そのため、従来のIDフェデレーションとは異なる切り口からソリューションの開発に取り組むベンダーも多い。例えば、IDフェデレーションの分野で長い実績を持つ日本CAでは、SSO製品単体ではなく、同社のAPI管理製品も連携させることで、来るべきIoT時代におけるID管理や認証・認可の課題に対応していく予定だという。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- コンプラブームなんてウソだった 一番の「人間関係の困りごと」が判明

- 「雨の日しかWi-Fiが使えない」 原因は意外なアレだった:755th Lap

- 多要素認証はこうして突破される 5大攻撃手法と防御策

- 2023年もWindows 11は「様子見」、Microsoftの“賭け”が失敗した原因は?

- 今やITパスポートより人気の“あの資格” IT資格取得意向を調査

- 「ログイン処理、癖が強い……」Microsoft 365プラン別に見る課題まとめ

- もはや死語の「ブロードバンド」が超爆速になって復活するかも:754th Lap

- 「Windows Phone」はオワコンだって? いやいや、第3のスマホになるかもって話:721st Lap

- “脱”Excelデータ分析 データドリブン組織への変革ステップを解説

- 商船三井がiPaaSで巨大レガシー基幹システムから脱却 3年間の苦労と工夫を担当者が語る

クラウドサービスとのSSO実現例(出典:日本CA)

クラウドサービスとのSSO実現例(出典:日本CA) 図2 クラウドに対応したID管理機能例(出典:IIJ)

図2 クラウドに対応したID管理機能例(出典:IIJ) 図3 異なるドメイン間でのID連携例(出典:ユニアデックス)

図3 異なるドメイン間でのID連携例(出典:ユニアデックス)