内部不正を許さない、ログから不正行為を検知する方法:セキュリティ強化塾(1/4 ページ)

「内部関係者」による国内最大規模の情報漏えい事件はまだ記憶に新しい。ログ管理で不正行為を検知、予防するにはどうすべきか。

2014年に発生した国内最大規模の情報漏えい事件は、「内部関係者からの情報漏えい」のあまりに危険な影響を身近に感じさせた。周到なセキュリティ対策をとっていてさえ、そこに潜む小さな弱点が悪用されると重大な被害につながってしまう現実を前に、途方に暮れたIT担当者も多いのではないだろうか。

だからといって手をこまねいてはいられない。脅威への直接的な対策整備に加えて別の角度からの対策強化が今こそ必要だ。特に内部不正を防ぐためのセキュリティ重点対策として「ログ管理」と「アクセス制御」の2つを取り上げ、2回に分けて対策を考えていきたい。本稿では内部不正防止のポイントと、対策としての「ログ管理」に焦点を絞って考えてみよう。

内部不正のパターンと対策の浸透度

内部不正、あるいは不正とは言い切れないまでも会社のポリシーや常識的な規範を逸した内部関係者(社員、非正規社員、退職した従業員など)の行動をどう把握すればよいのか。機密情報漏えいのポイントがそこにあることが近年の情報漏えい事件から読みとれる。例えば次のような事例が報道されている(参考:IPA「組織における内部不正防止ガイドライン」)。

内部関係者に与えられた権限を利用した不正の例

- 金融機関の営業員が知りうる休眠口座の預金を着服した

- 社長のPC設定をシステム管理者が変更してメールを自分のアカウントに転送していた

- 機密情報ファイルを退職時に持ち出し、転職先で利用しようとした

- ソフト開発者がソースをオンラインストレージにアップロードして外部に持ち出した

- 機密情報の入ったCD-ROMを業務の一環と偽りコピーして外部で換金した

- 在宅勤務社員がインターネットを介して企業システムに接続、機密情報を取得、換金した

- 元従業員が入手した勤務先の設計図面を同業他社で利用し、同種の製品を製造、販売した

- 特定部門の複数従業員が、一斉退職して新会社設立に役立てるため顧客情報を持ち出した

業務委託先や提携先管理の未整備状況を利用した不正の例

- ATM保守管理業務の委託先社員がカード情報を不正取得、キャッシュカードを偽造した

- 企業データベースを保守管理するグループ会社の業務委託先社員が販売目的で個人情報を不正取得し換金した

- 業務委託先の従業員が委託元の顧客情報を他社に渡した

- 委託先に渡した個人情報が再委託先のアルバイトにより複製、換金された

- 業務提携先の元社員が研究データを転職先の海外企業に提供した

デバイスの盗難や紛失の例

- ノートPCを長期間放置していたところ、いつの間にか売却されていた

- スマートフォンの業務利用を黙認していたところ、業務データの入った端末を紛失した

- 業務データが保存されたUSBメモリが盗まれた

こうした例を見ると、意図的な情報流出は換金目的か、転職先での仕事への利用または就職を有利にする目的で行われていることが分かる。また流出手段は外部記憶媒体にコピーしての外部持ち出しが多く、時にはインターネット、オンラインストレージが使われている。

日本ネットワークセキュリティ協会(JNSA)が毎年調査している「情報セキュリティインシデントに関する調査報告書〜個人情報漏えい編(2013年)」によると、情報漏えい経路/媒体で最も多いのが書類などの紙の持ち出しでおよそ7割弱を占めるが、インターネットや外部記憶媒体などが利用されると、インシデント件数はそう多くなくとも、1件当たりに大規模な情報流出が生じ得る。

例えばインターネットを経由した情報漏えいインシデントは2013年は全体の約9%にすぎなかったが、個人情報漏えい人数で見ると全体の漏えい人数の8割を超えている(約750万人分。ただし明確に内部不正による漏えいといえるものはこの年はわずかだった)。

また委託先や提携先企業からの流出、退職者からの流出例も多い。前者は主に換金目的、後者は転職を有利にしたり新会社を設立するといった自分勝手な目的の他、旧勤務先への敵意や悪感情が背後にあることを感じさせるケースもある。これには機密情報へのアクセス権限が適正に管理されていないこと、あるいは契約やパートナー企業の管理に不備があることがうかがわれる。

このような不正行為の発見や予防に、ITツールだけで対応するのには無理がある。組織体制や労働環境、人事評価システム、契約条件、その他さまざまな面で、できる対策は全てとらなければならない。

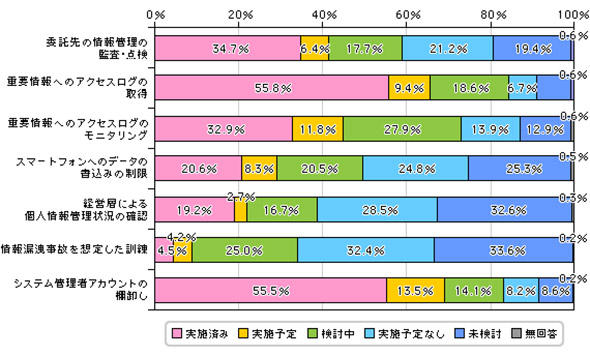

なかでも優先的に整備する必要があると考えられるポイントについて、企業での対策実態はどうかセキュリティベンダーのNRIセキュアテクノロジーズ(以下、NRIセキュア)が調査をしている。特に内部不正防止対策について調査結果をまとめたのが図1だ。

2014年に発生した大規模情報漏えい事件の発覚間もないころの調査であり、現在までの間に様子が変わっている可能性はあるが、およその傾向はこの図に示されている。

この中で実施済み企業が最も多いのが「重要情報へのアクセスログの取得」だが、それでも55.8%にすぎず、「アクセスログのモニタリング」まで実施している企業は32.9%、残りはログを取得して保管しているのみということのようだ。

ただし、「モニタリング」をこれから整備しようとしている率が高いことにも注目だ。同じような傾向を示しているのが「システム管理アカウントの棚卸し」であり、アクセス制御をきちんと実施したいという思いが反映されているものと思われる。

例えばアンチウイルスなどの脅威対策に比較して、まだまだ「ログ管理」と「アクセス制御」の対策は浸透しておらず、強化の余地が大きいようだ。以下では「ログ管理」によるセキュリティ強化策を考えてみよう。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- 「雨の日しかWi-Fiが使えない」 原因は意外なアレだった:755th Lap

- 今やITパスポートより人気の“あの資格” IT資格取得意向を調査

- “脱”Excelデータ分析 データドリブン組織への変革ステップを解説

- SSDの基礎技術、導入時のポイント、故障の前兆を徹底解説

- 「ログイン処理、癖が強い……」Microsoft 365プラン別に見る課題まとめ

- MicrosoftがTeamsを365製品から分離 日本での価格と注意点は?

- もはや死語の「ブロードバンド」が超爆速になって復活するかも:754th Lap

- HDDを破壊せよ、データ消去のためのテクニカルセンター訪問ルポ

- Zoomの新コラボレーションプラットフォーム「Zoom Workplace」って何?

- Appleですら分からない、最新「MacBook Air」で起こる怪奇現象:753rd Lap

図1 内部不正対策の整備状況。2014年8月29日〜10月17日の期間で上場企業および未上場で従業員数が多い企業合計3000社へのアンケート調査(有効回答数660社)(出典:NRIセキュア)

図1 内部不正対策の整備状況。2014年8月29日〜10月17日の期間で上場企業および未上場で従業員数が多い企業合計3000社へのアンケート調査(有効回答数660社)(出典:NRIセキュア)