日本企業にも影響必須か NIST「SP800-171」ルールのチェックポイント:イベントレポートアーカイブ(2/2 ページ)

機密情報(CI)、非格付け情報(CUI)とは?

クレインマン氏によると、こうした方向性は合理的だが、留意しなければならない点もあるという。まずサイバーセキュリティ業界は深刻な人材不足にあるという点だ。「SOC(Security Operation Center)を設置したのにSOCを運営する人材がいない」という事態も起こっている。そこで、業種、セクターごとに脅威の特性を踏まえたSOCを設けたり、セキュリティ人材を育成も同時に行ったりすることが必要だという。

「国際間で協調し合い、同じ方法性に向かって戦略やポリシー、目的、施策をコンバージェンスしていくことが重要です。その際には、サイバーレジリエンシーを高めるために、業界で幅広く採用されている規格や標準、ベストプラクティスを活用していくことがポイントです。これらは国家レベルだけでなく、民間でも導入していくべきです」(同氏)

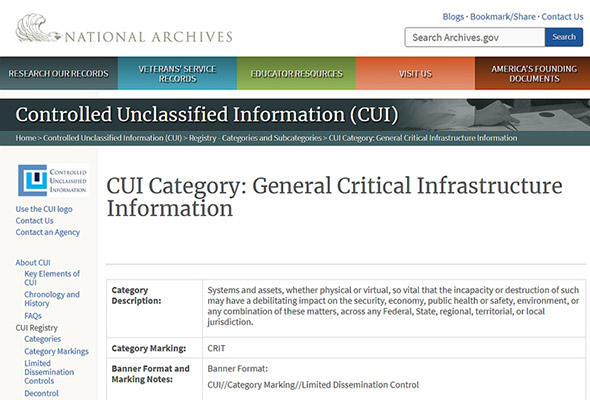

そうした規格の1つが「NIST SP800-171(以降、SP800-171)」だ。SP800-171は「CUI(管理された非格付け情報:Controlled Unclassified Information)」と呼ばれる重要情報の取り扱いを定めた規格だ。CUIは、連邦政府における機密情報(CI:Classified Information)以外のアクセスや配布が制限されている重要情報で、9.11テロを踏まえて出された大統領令13556で定められた。国立公文書記録管理局(NARA:National Archives and Records Administration)が執行機関となっている。

具体的に何がCUIとなるかについては、分野ごとにリスト化されている。例えば、重要インフラにおいては、施設の情報、緊急対応の管理情報、化学テロで悪用されるような脆弱(ぜいじゃく)性に関する情報などが該当する。

「SP800-171は、機密情報(CI)に関する政府調達のためのセキュリティガイドラインSP800-53のサブセットに位置付けられる。国防総省が他省に先駆けて同省の取引企業に対して準拠することを求め、直接間接を問わず物品やサービスを納める企業が対象になっている」(同氏)

主要産業界での調達基準が変わる可能性

ここまでを聞くと、軍需系の取引がない一般企業にはあまり関わりがないように見えるが、今後は、それ以外の企業にも大きな影響が出ることが予測されている。というのも、国防関連だけでなく「今後は、米国内の重要インフラや自動車、機械などの産業領域への適用が予想されている」(同氏)からだ。

SP800-171は、連邦政府と取引のある米国企業だけでなく、それらと取引のある国内企業にも影響が及ぶ可能性があることから、国内企業でも対応を求められる可能性がある。また、重要情報を取り扱う際のセキュリティガイドラインとしても注目されている。

SP800-171では、重要情報の取り扱いに関するセキュリティ要件を14のカテゴリーで定めている。

- Access Control

- Audit and Accountablity

- Awareness and Training

- Configuration Management

- Identification and Authentication

- Incident Response

- Maintenance

- Media Protection

- Physical Protection

- Personal Security

- Risk Assessment

- Security Assessment

- System and Communications Protection

- System and Information Integrity

このうち、サイバーレジリエンシーの点から特に参考になるのが、「6. Incident Response」だ。

「実際に企業からは多くの情報が流出しており、対応が大きな課題になっている。SP800-171ではインシデント発生から72時間以内に報告することを義務付けている。インシデント発生時の対応を身に付けることは、レジリエンスを確保する上で重要」(同氏)

インシデントレスポンス体制に求められる3つの基礎要件

SP800-171におけるインシデントレスポンスの項目(Family 3.6)では、大きく分けて2つの基礎的なセキュリティ要件を定めている。1つは、実際のインシデント対応に関するもので、「準備、検知、分析、封じ込め、リカバリー、ユーザー対応」などだ(3.6.1)。2つ目は、組織への報告に関するもので、「トラッキング、文書化、レポート提出の方法」などだ(3.6.2)。この他、CIから派生した項目として、「継続的なテストや訓練を行うこと」も定めている(3.6.3)。

72時間で報告するためのリアルタイムでの可視化

1つ目の実際のインシデント対応では「ポリシー策定」「人材の確保・育成」「インシデント対応チームの編成」「ツールやテクノロジーの選定」という4つのフェーズで取り組みを進めていく。ポイントとしては「ポリシーの見直しを継続的に進めること」「人材を育成するために資格制度などを活用すること」「人、プロセス、テクノロジーを網羅した継続的な組織づくりを行うこと」「72時間の報告を行うという視点でテクノロジーを選ぶこと」などを挙げた。

「ログを見ていては間に合わない。フルパケットキャプチャーでデータを取得し、ほぼリアルタイムで対応することがポイント。可視化が取り組みの大前提になる」(同氏)

記録と報告の体制整備

2つ目の組織への報告についてのポイントとしては、「提出用の書類と、記録用の書類など、用途に分けて文書化を進めること」「後から参照できるよう、時系列で記録すること」「社内のどの部門に報告をするかあらかじめ決めておくこと」「規制当局やステークホルダー、メディアへの情報公開の方法や手順を決めておくこと」などを挙げた。

体系的な訓練

3つ目のテストや訓練については「コンピュータなどを使った机上シミュレーション」や「レッドチーム(攻撃側)とブルーチーム(防御側)に分かれた対戦形式でのインシデントレスポンス演習」「『Global Cyberlympics』などのサイバーセキュリティ大会への参加」などが有効だと解説した。

最後にクレインマン氏は「サイバーレジリエンシーを向上させていくためには、(1)アセスメントとフィット&ギャップ分析、(2)アクションプランの策定、(3)プランに必要なセキュリティ機能の実装、(4)継続的な改善の取り組みという4つのステップを継続していくことが重要。NIST SP800-171を継続的なコンプライアンス改善プログラムと捉え、うまく活用しながら、自社のレジリエンスを確保すべき」と訴えた。

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- 人気爆発のNotionと低迷のEvernote、ノートアプリのトレンド事情を読む

- 大容量HDDの優等生は誰だ 故障しにくく信頼性が高いモデルは

- TeamsとZoomのシェア事情、ビデオ会議の人気再燃……Web会議トレンドの裏側

- Zoomの新コラボレーションプラットフォーム「Zoom Workplace」って何?

- ギガを食い尽くす、あのスマート家電に要注意:756th Lap

- システム導入で大混乱はもう嫌……紙とExcelをやめたい企業の苦肉の策とは

- 「Microsoft 365」人気のプランはどれ? 勤務先で契約中のプランと利用料を聞いてみた

- 2023年もWindows 11は「様子見」、Microsoftの“賭け”が失敗した原因は?

- 電波から身を守る「アルミホイル帽子」と5Gの意外な関係性:712th Lap

- 生成AIブームでもMicrosoftのAI機能「Copilotは使わない」 一番の理由とは?