サイバー攻撃を偽装環境に誘引する攻撃誘引基盤「STARDUST」とは?:5分で分かる最新キーワード解説(2/3 ページ)

「STARDUST」の仕組みは?

このような障壁をクリアし、公的機関であるNICTが保有する大規模ネットワークエミュレーション基盤を利用して偽装環境を素早く構築できるようにしたのが「STARDUST」である。2011年から6年をかけて開発されたこの基盤には、以下の国内ITベンダー各社が協力しており、全体が純国産になっているところが1つの特徴である。

富士通研究所、サイバーディフェンス研究所、セキュアブレイン、ニッシン、日立製作所、日立システムズ、日本電信電話、NTTセキュアプラットフォーム研究所、エヌ・ティ・ティ・アドバンステクノロジ(順不同)

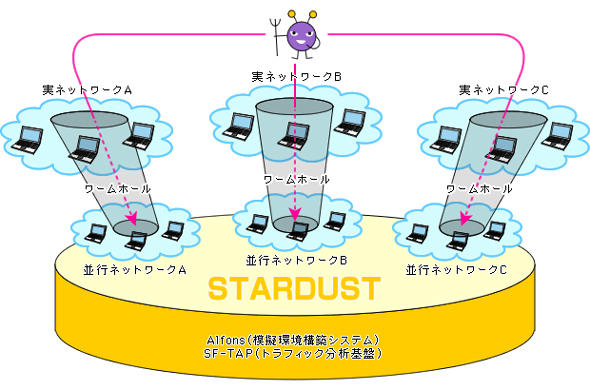

「STARDUST」の全体概念を図1に示す。

図の実ネットワークA、B、Cはそれぞれ別の企業などのネットワークとみてもいいし、同一企業の東京本社や大阪支店などのネットワークとみてもいい。標的型攻撃では、攻撃者が標的にしたA、B、Cのネットワークに、例えばメール添付したマルウェアや、よくアクセスするWebサイトに仕込んだマルウェアの自動ダウンロード(水飲み場攻撃)などの手口で最初の攻撃を仕掛ける。

第一弾の攻撃を防ぐのは難しいが、最初のマルウェア侵入で直ちに被害が出ることはあまりない。実際に被害に結び付く攻撃は、最初のマルウェアが外部との通信窓口(バックドア)を設置し、外部から呼び込む次の攻撃からとなる。「STARDUST」は、偽装ネットワークである図中の「並行ネットワーク」A、B、Cにこのマルウェアを配置し、マルウェアが行う外部との通信と内部での侵入拡大活動、さらに不正な遠隔操作を手動で行う攻撃者の行動を全てログに記録し、かつリアルタイム監視も可能にするものだ。

ポイントの1つは、実ネットワークのIPアドレスと同一のIPアドレスを並行ネットワークが偽装することだ。実ネットワークと並行ネットワークの間には、Wormhole(ワームホール)と呼ばれるVPNが張られ、多段NATを組み合わせたネットワーク機器で接続することで、外部の攻撃者に対して偽装ネットワークに誘導されていることを分からなくする。また、現実には並行ネットワークは仮想環境上に作られるが、仮想化ツールの介在も隠蔽し、あたかも本当の組織ネットワークであるかのように見せかける。

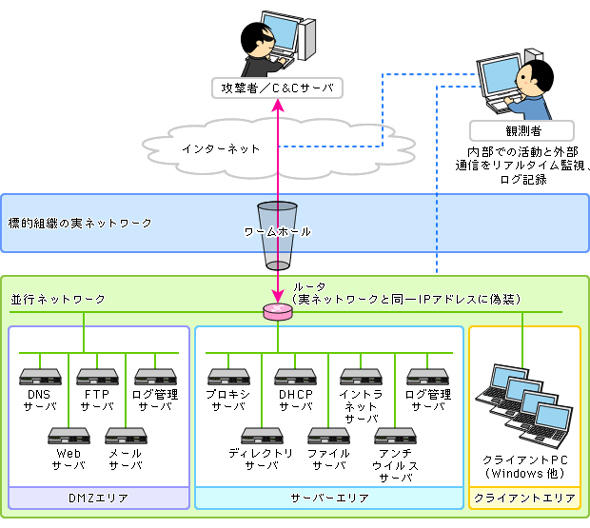

内部ネットワークセグメントも模倣し、セグメント内の各種サーバやPCも本当の攻撃対象の設備と見分けがつかないように作り上げる。例えば図2のようなネットワーク構成を、実際の標的組織のネットワークを写し取るように、最短約40分、長くても数時間程度で構築できる。これは模倣環境構築ツール「Alfons」の機能による。

並行ネットワークは、現状のNICTのリソースで最大100程度を同時稼働させることができ、それぞれの並行ネットワーク内では各種サーバやPCを数十台から数百台を稼働させられるという。また各種サーバやクライアントPCには現実に近い模擬ファイルを配置できる。

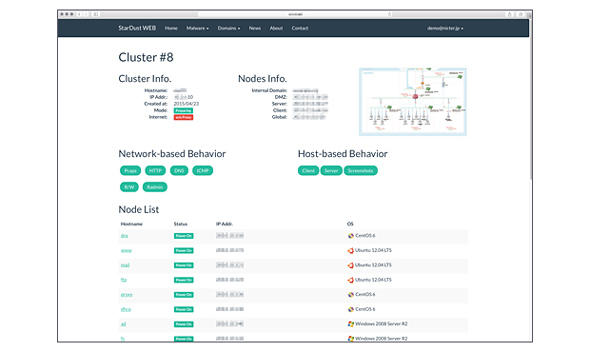

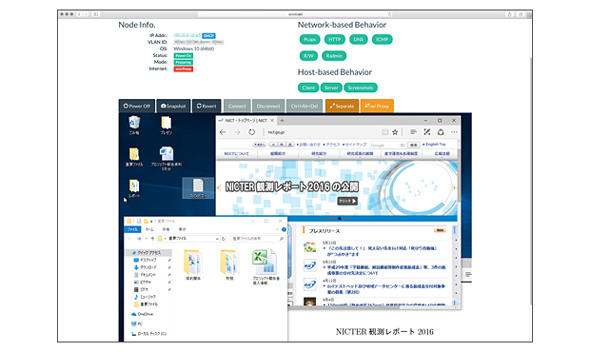

例えばディレクトリサーバ上には百数十人分の従業員や多数の部署名が登録され、総務部のファイルサーバにはメンバー表や分掌情報などを相応のフォルダに格納、模擬PCにはデスクトップ画面上にもわざとファイルやフォルダを置いておくといった具合だ。それらサーバやPCを本物と思い込んで行う攻撃者の行動が逐一確認できるようになっている(図3、4)。

一般的な標的型攻撃では、外部C&Cサーバとの通信を確立して遠隔操作を可能にした後、ネットワーク内部情報を探索し、重要情報のありかとその入手方法を探る。入手方法が分かれば気付かれないように情報を収集し、こっそりと外部に送信する。このとき、内部での活動では基本的に正規なツールとコマンドが使われ、内部ネットワーク上のPCやサーバに攻撃用のツールを転送して実行することを繰り返して侵入を拡大していく。

これまでは攻撃によって被害が出た後、ネットワーク機器、セキュリティ機器、サーバ、PCなどのログを集めて解析することによって攻撃の実態を解明しようとしてきた。しかし各種のログを長期間にわたって取得・保存しているケースはかなりまれであり、大量ログを解析するのに時間とコストもかかる。また攻撃者が痕跡を残さないようにログを削除してしまうこともままある。仮に組織の情報が完全に公開されたとしても、攻撃の全体像は必ずしも正確にならず、結果が出るまでに数週間から数カ月の時間が必要だ。

「STARDUST」では、攻撃者に偽装環境であることはもちろん、内部での活動と外部との通信を観測している事実を悟らせることなくリアルタイムに観測可能にし、全部の活動ログを記録できる。外部との通信については「SF-TAP」(「関連するキーワード」の項参照)という特別なトラフィック解析ツールを利用し、並行ネットワーク外部から監視するようにした。こうした仕組みにより、正規通信と攻撃用通信との切り分けの必要もなくなり、痕跡削除行動も含め個々の活動を関連づけて、攻撃の様子の全体像を克明に見てとることができる。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- 「ログイン処理、癖が強い……」Microsoft 365プラン別に見る課題まとめ

- 「バリューチェーン」と「バリューストリーム」の違い、分かる?

- コンプラブームなんてウソだった 一番の「人間関係の困りごと」が判明

- 目指すは水中データセンター「水没コンピュータ」とは?

- 自動化ツールと次世代ハイパーコンバージドで、VDIの運用課題を解決!

- 業績悪化からV字回復したパイオニア 変革を支えたCFOの取組とは?

- 2023年もWindows 11は「様子見」、Microsoftの“賭け”が失敗した原因は?

- IT記者が「情報処理安全確保支援士試験」受験してみた 難易度、試験対策は?

- コレだけは覚えておきたい「Excel関数」 よく使う&意外と使うものを集めてみた

- AIで出遅れたApple、企業買収の裏にある思惑とは?:752nd Lap

図1 STARDUST(出典:NICT)

図1 STARDUST(出典:NICT) 図2 「STARDUST」が数時間で構築する並行環境(NICT取材をもとに筆者作成)

図2 「STARDUST」が数時間で構築する並行環境(NICT取材をもとに筆者作成) 図3 「STARDUST」が構築した並行環境のノードリスト画面(出典:NICT)

図3 「STARDUST」が構築した並行環境のノードリスト画面(出典:NICT) 図4 「STARDUST」が構築した模擬PCの監視画面(出典:NICT)

図4 「STARDUST」が構築した模擬PCの監視画面(出典:NICT)