内部でひそかに拡大する最新サイバー攻撃と対策:セキュリティ強化塾(3/3 ページ)

内部侵入、調査段階におけるシステム設計策

次に、感染PCを起点に社内システム内部に侵入し、情報のありかを探る活動を抑え込む方法について紹介しよう。

(1)運用管理端末とユーザー端末のネットワークを分離する

社内に入り込んだウイルスは、役に立ちそうな情報を探しまわり、システムの重要情報がある部分に近づこうとする。ターゲットになりやすいのはActive Directoryなどのアカウント管理用サーバだ。ここからアカウント情報が漏えいすると、極めて危険な事態になる。

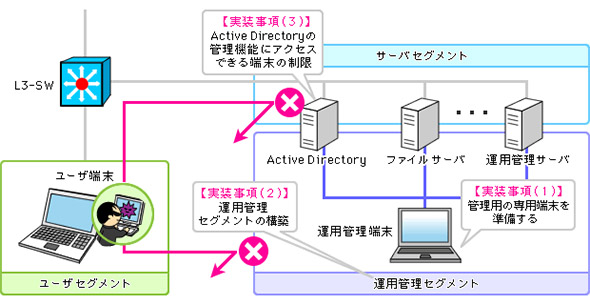

そこで、業務用のPCがつながるLANセグメントと運用管理用LANセグメントを分離し、ユーザーセグメントからサーバの運用管理機能や運用管理用セグメントへのアクセスができないようにする対策が有効だ。

【実装】

サーバの運用管理用に新しくLANセグメントを設け、運用管理専用の端末を設置する。この端末はインターネット接続を行わず、セキュリティパッチやウイルス定義ファイル更新もオフラインで行い、サーバやネットワーク機器への認証情報を端末内に残さないようにして常にクリーンな状態を保つ。

ユーザーセグメントの端末から運用管理用セグメントにはアクセスできないようにし、さらにサーバの管理機能へのアクセスも制限する。特にディレクトリサーバは格好の標的になるため、管理者権限でのアクセスは特定の管理用端末からしかできないようにポリシーを設定して制限する。

こうすれば、ユーザー端末が攻撃者に乗っ取られても、管理用の情報には近づくことができなくなり、被害を局所化できる(図4)。

なお、各セグメント間の通信は必要最小限に制限すべきだ。アクセス制御の設計は、各セグメント間の通信の可否、通信を許可するポート番号などについてよく検討した上で行う必要がある。その一例を表2に示す(実際にはもっと詳細なマトリックス作成が必要)。

ただし、セグメント分離とアクセス制御は業務に与える影響が大きいので、業務変更やシステム変更があった場合には、必ずこれら設計を再検討することを忘れないようにしたい。

【実装上の注意】

リモートからの運用管理が必要な場合には、強固な認証、ユーザー管理、ログ管理機能を備えた専用の中継サーバを設け、必ず中継サーバを介してメンテナンス作業などを行う仕組みが必要になる。

(2)高い管理者権限アカウントは端末にキャッシュしない

システム運用上、さまざまな端末やサーバのメンテナンスが行える高い管理者権限のアカウント運用は避けられないが、そんなアカウント情報を窃取、悪用されると大きな被害につながる。ID/パスワードが端末にキャッシュされていると情報が窃取される可能性があるので、次のような設計が薦められる。

【実装】

Domain Adminsのような高い管理者権限の使用は運用管理専用端末に限り、ユーザー端末ではDomain Users権限とLocal Administrator権限だけが利用できるように利用設計する。また、管理者アカウントは運用管理の作業専用に使うようにする。こうすれば、たとえユーザーセグメントの端末が攻撃者に乗っ取られても、システム全体のアカウント情報は漏えいしないことになり、安全性が高まる。

【実装上の注意】

運用管理者であってもユーザーとして作業するときはユーザーセグメントの端末から、ユーザーとしてのログインIDを使ってユーザー権限でシステム利用する運用がおススメだ。ユーザーセグメントの端末から管理者アカウントでログインすると、その端末のID/パスワードキャッシュが漏えいする可能性があるからだ。

(3)ユーザー端末間でのファイル共有の禁止

攻撃者はユーザーPC間のファイル共有機能を悪用して侵入を拡大することがある。これを止めるには、ファイル共有機能を使わない設定にするのが一番だ。

【実装】

Active Directoryのグループポリシーを利用して、新規のファイル共有を禁止する。それができない場合には、パーソナルファイアウォールなどのアクセス制御機能により、必要な通信(セキュリティパッチやウイルス定義ファイル更新など)以外のユーザー端末間通信を遮断する。

コラム:偽アカウント情報で「わな」にかけよう

アカウント情報を窃取されると正当なアカウントでシステムにログインされてしまうので、異常に気付けない。そこで、通常は業務で使用しない「わなアカウント」をユーザーPCにわざとキャッシュさせる(一度そのアカウントでユーザーPCにログインする)手がある。 Active Directoryなどの認証ログでわなアカウントでの認証要求を見つけられ、攻撃者の手に落ちた端末を割り出せる。

以上、今回は標的型攻撃でよく使われる手口と、企業システムを守るためのシステム設計方法について紹介した。しかし、対策をとっていても100%の防御は不可能なことも確かだ。

入口対策をしっかり行うとともに、監視、分析、緊急対応、追跡調査、再発防止などがスムーズに行えるように組織的な体制を整備することも重要だ。

IPAの「『標的型メール攻撃』対策に向けたシステム設計ガイド」などの資料に対策の詳細がまとめられているので、ぜひ参照してほしい。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- 人気爆発のNotionと低迷のEvernote、ノートアプリのトレンド事情を読む

- 2023年もWindows 11は「様子見」、Microsoftの“賭け”が失敗した原因は?

- 「GitHub」にはびこる闇 そのプロジェクト、本当に評価できるもの?:716th Lap

- どう見ても怪しくない「Microsoft詐欺」にご用心 何がどう危険なのか?

- 9500万人に影響を与えた凶悪なサイバー攻撃、原因はアプリの作りにあった

- 光で組み合わせ最適化問題を解く「量子ニューラルネットワーク」とは?

- 女子高生「りんな」にみんな骨抜き? 人間らしさとAIらしさの間で

- 5分で分かる「MVP」アーキテクチャ基礎解説

- “ポケモン”の管理はもう限界……G ドライブでもファイルサーバでもなくBoxにしたワケ

- なぜRPA幻滅期の沼は深いのか――弱点から探る現実的な自動化の道

図4 ユーザーセグメントと運用管理セグメント、サーバセグメントの分離(出典:IPA)

図4 ユーザーセグメントと運用管理セグメント、サーバセグメントの分離(出典:IPA) 表2 アクセス制御設計の例(出典:IPA)

表2 アクセス制御設計の例(出典:IPA)