「WannaCry」で振り返る、適切なランサムウェア対策とは?:セキュリティ強化塾(1/3 ページ)

2017年5月に発生したランサムウェア「WannaCry」は、世界的に大きな被害をもたらした。過去にない特徴があったからだ。

2017年5月に発生したランサムウェア「WannaCry」は、世界的に大きな被害をもたらした。このマルウェアには、過去のランサムウェアにない特徴があった。それは、ユーザーが何もしなくても勝手に感染を広げていくというワームに似た挙動だ。あらためてランサムウェア対策を考えてみよう。

WannaCryが襲ってきた

2017年3月15日、マイクロソフトはWindowsに存在していた脆弱(ぜいじゃく)性を修正するパッチ「MS17-010」を公開した。これは、Windows製品のファイル共有を行うSMB v1サーバに関する修正だ。

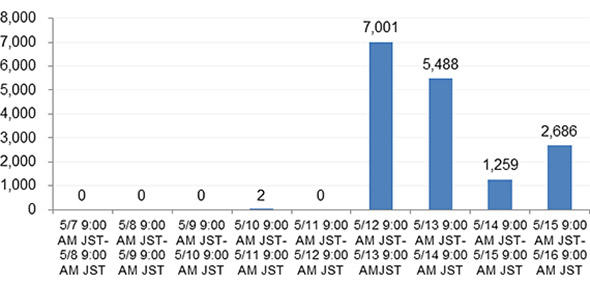

2017年5月12日ごろ、SMB v1の脆弱性を攻撃し、ファイルを暗号化するランサムウェアが登場した。多くのシステムを脅かした攻撃は、後に「WannaCry」(WCry、WannaCryptなどとも)と呼ばれることとなった。セキュリティベンダーやマイクロソフト、IT系のニュースサイトだけでなく、テレビニュースなどで大々的に報道されるほどのインパクトだ。

日本企業では、日立製作所などで被害が発生したことが報告されている。実際の被害はデジタルサイネージ端末や情報表示端末など、基幹システムとは遠い個別の端末での感染にとどまっていたようだ。しかし、安心できる話ではない。海外に目を向けてみると英国の国民保健サービス(NHS)では、WannaCryにより診察や手術が行えない事態に追い込まれている。

結果だけをみれば、日本においてWannaCryは話題にこそなったものの、被害はそれほど大きくなかった。しかし、このランサムウェアによる感染手法を知り、対策を講じることは、必ず「次」につながるだろう。今回は、WannaCryから得られた教訓を基に、企業の担当者が学ぶべきポイントを紹介しよう。

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- 「君が欲しい」と言わせる情シス資格 キャリアチェンジ向きの資格も解説

- さよなら、8ビットCPU「Z80」:757th Lap

- MIXIのみてね事業部が情報整理にNotionを選んだ理由

- Excelの顔をしたノーコード開発ツールは日本企業を救うか

- 今やITパスポートより人気の“あの資格” IT資格取得意向を調査

- 初心者向け、コピペで使えるChatGPTプロンプト(第7回)

- いきなり答えを求めるのではなく、ChatGPTに推論の流れを表示させる(第4回)

- 生成AIブームでもMicrosoftのAI機能「Copilotは使わない」 一番の理由とは?

- Zoomの新コラボレーションプラットフォーム「Zoom Workplace」って何?

- 人気爆発のNotionと低迷のEvernote、ノートアプリのトレンド事情を読む

図1 日本におけるWannaCryの攻撃数時間別推移(出典:トレンドマイクロ)

図1 日本におけるWannaCryの攻撃数時間別推移(出典:トレンドマイクロ)