古くて新しいセキュリティ脅威を振り返る:セキュリティ強化塾(1/3 ページ)

IPAが「情報セキュリティ10大脅威」2016年版を公開した。企業を襲う脅威をまとめた「組織」編のランキング結果はどうなったか。

情報処理推進機構(IPA)から「情報セキュリティ10大脅威」の2016年版が公表された。これは、情報セキュリティの専門家らが前年に発生したセキュリティ事故や攻撃などによる脅威を選出し、投票によって順位付けした資料だ。11年目となる今回は、「個人」と「組織」という2つの視点でランキングが発表された。ここでいう組織とは「企業、政府機関・公共団体などの組織、及びその組織内のユーザー」を指す。今回のセキュリティ強化塾では、同報告書を基に2015年に発生し、組織を襲った10大脅威を振り返ろう。

組織を襲った10大脅威、1位は「標的型攻撃による情報流出」

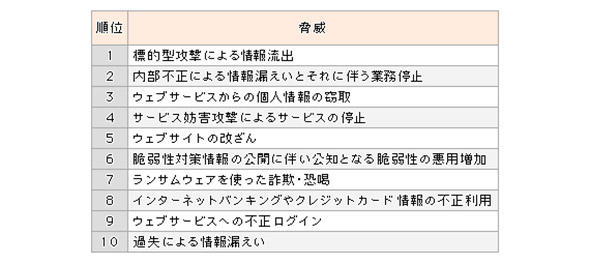

まずは、2015年に発生した10大脅威(組織編)を眺めてみよう(表1)。

堂々の1位に選ばれたのは「標的型攻撃による情報流出」だ。本連載でも度々取り上げているが、2015年5月に発生した日本年金機構の個人情報大規模漏えい事故は、情報セキュリティになじみのない人にも「標的型攻撃」というキーワードを知らしめた。同機構からは125万件もの個人情報が漏えいし、その対応コストは8億円にも上るという。また、漏えい事故後にも厚生労働省や同機構の名をかたった不審電話についての注意喚起が行われた。

2位には「内部不正による情報漏えいとそれに伴う業務停止」が選出された。2015年4月、サンリオなどの株主向けに優待サービスを提供していた資産運用企業から約1万2000件の個人情報(氏名、住所、性別、生年月日、電話番号、メールアドレス)の漏えいが発覚した。個人情報は名簿会社へと流出し、電話勧誘や迷惑メールなどの二次被害を招いた。漏えい元となったサービスは終了し、セキュリティを強化した別サービスとして再スタートしている。

また、2015年9月には大阪府堺市で大阪府知事選挙時の有権者情報(約68万人)が流出し、誰でも閲覧可能な状態となっていたことが発覚した。これは同市職員(当時、会計室課長補佐級。懲戒免職)が無断で持ち出した業務データに含まれていたもので、レンタルサーバに保管されていた。その後の調査で、当該職員が持ち帰ったデータを基に「選挙補助システム」を自作し、複数の民間企業に売り込みを行っていたことも分かっている。

3位にランクインしたのは「ウェブサービスからの個人情報の窃取」だ。これは、いわゆる「ハッカー集団(ハクティビスト)」らによるサイバー攻撃によって、サービス提供者が保有する個人情報が盗み出される事件を指している。例えば、既婚者向けの出会い系SNS「アシュレイ・マディソン」からは不正アクセスによって3200万人分の会員情報が流出した。攻撃者たちは同サービスが公序良俗に反すると「抗議」の意味を込めて、盗み出した会員情報をインターネット上で公開した。彼らの言い分に正当性があるかどうかは別の議論となるが、個人情報の窃取は許されるものではない。

4位には「サービス妨害攻撃によるサービスの停止」が入った。企業や組織のWebサイトに過剰なアクセスを行い閲覧不可の状態にするDoS/DDoS攻撃は古くからある手段だ。依然として攻撃者によって乗っ取られた端末(ボットネット)から攻撃対象のWebサイトに大量の負荷をかけるやり方は変わらない。だが、その目的は変質化しており、かつてのような愉快犯ではなく、自身らの主義主張を掲げるハクティビズムや、攻撃停止と引き換えにビットコインなどによる金銭の支払いを要求する行為が主流になっている。

5位の「ウェブサイトの改ざん」も昔からあるセキュリティ脅威の1つといえる。2015年もコンテンツ管理システム(CMS)の脆弱性が突かれウイルスを仕込まれたり、DDoS攻撃のための踏み台として利用されたりする事例が散見された。Webサイトの改ざんによってサービスの一時停止などの直接的な被害が発生するだけでなく、Webサイトの閲覧者にウイルスを感染させるような「水飲み場攻撃」に使われた場合には、社会的な信頼を損なうことにもなりかねない。

これら上位のセキュリティ脅威に加えて、7位に挙げられた「ランサムウェアを使った詐欺・恐喝」は今、最も注意すべき脅威といえるだろう。悪意のあるプログラムを起動してしまうと、PC内や共有フォルダやファイルサーバ内のデータが勝手に暗号化され、ユーザーによって閲覧や編集できない状態になる。そして、攻撃者から「解除(復号)してほしければ、身代金(ランサム)を払え」と恐喝される。業務遂行に著しい障害が発生する上、身代金を支払ったところでデータの全てが戻ってくる保証はない。2015年ごろからは非常に流ちょうな日本語によるメッセージが表示されるようになり、日本でも感染の可能性が高まっている。

さて、これらさまざまな情報セキュリティ脅威に対して、企業はどのような対策を講じるべきか。あらためて再点検してみよう。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- ギガを食い尽くす、あのスマート家電に要注意:756th Lap

- システム導入で大混乱はもう嫌……紙とExcelをやめたい企業の苦肉の策とは

- TeamsとZoomのシェア事情、ビデオ会議の人気再燃……Web会議トレンドの裏側

- Copilot for Microsoft 365をどう使う? 使ってみたから分かるおススメの利用例

- 存在感を増すオラクルのクラウド事業 ライセンスの収益を上回る

- 中堅・中小企業でも手軽にできる「SAP S4/HANA」最短導入術

- 速攻で「Microsoft 365」アカウント乗っ取り完了 その卑劣な手口とは?:726th Lap

- Zoomの新コラボレーションプラットフォーム「Zoom Workplace」って何?

- 「雨の日しかWi-Fiが使えない」 原因は意外なアレだった:755th Lap

- まるで聖徳太子の耳のように複数話者を聞き分ける「分離集音」技術とは?

表1 情報セキュリティ10大脅威 2016 「組織」編(出典:IPA)

表1 情報セキュリティ10大脅威 2016 「組織」編(出典:IPA)