もはや待ったなし、危機管理の決め手「CSIRT」構築:セキュリティ強化塾(1/7 ページ)

日本年金機構の漏えい事故に学ぶ。予防から再発防止対策までをつかさどる「CSIRT」の意義と構築のための基礎知識を解説。

脅威対策をどれほど念入りに実施しても、予防にとどまっていては不十分。それが現在のリスク管理の常識だ。常に新手口で執拗(しつよう)に企業資産を狙う標的型攻撃などには万全な予防策が存在しない。また従業員にセキュリティポリシーの浸透をどれだけ徹底しても、完璧な順守を期待するのは難しい。

そこで今、リスク管理の観点から特に重視されているのが、予防はもとよりコトが起きた時点から収束するまで、そして再発防止対策までをつかさどるコントロールセンター「CSIRT(Computer Security Incident Response Team、シーサート)」の構築だ。その意義と構築のための基礎知識を解説する。

年金機構事件のいきさつ:危機管理体制の不備が引き起こした大規模情報漏えい事件

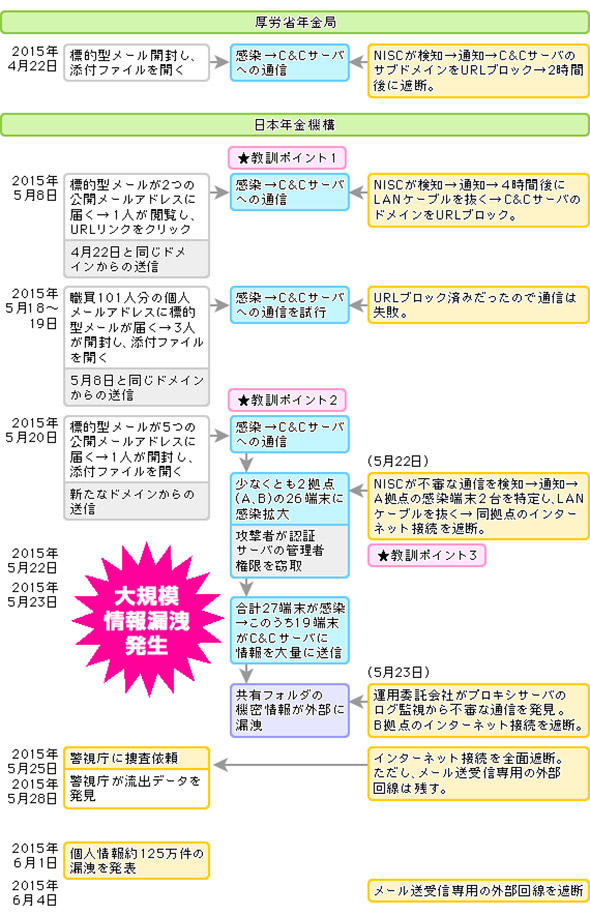

標的型攻撃によって必要な対応コストは約8億円ともいわれる「日本年金機構個人情報漏えい事件」は、リスク管理の不備が被害を拡大したといわれるケースの代表例となった。まずこの事件の概要をおさらいしてみよう。厚生労働省や日本年金機構が2015年8月に報告書を公開しているので、それに基づいていきさつをまとめた。

この図を見ると、必ずしも攻撃に対応していなかったわけではないことが分かる。特に政府のセキュリティをつかさどるるNISC(National Information Security Center、国家情報セキュリティセンター)によるネットワーク監視が外部C&Cサーバ(攻撃指令サーバ)との交信を検知し、速やかに通知していて、それを受けた対応はひとまず行われたかに見える。しかし、図中に「教訓ポイント」として示した部分に、不備がなかったとはいえない。

【教訓ポイント1】関連組織との情報連携不足

攻撃は2015年4月から準備され、同年5月には3段階で攻撃が行われた。準備段階と思われる4月22日の攻撃は日本年金機構ではなく厚労省年金局を狙ったものだ。職員が開いた標的型攻撃メールの添付ファイルにより端末がウイルスに感染し、外部C&Cサーバとの通信が2時間行われた。その通信はNISCによるネットワーク監視が検知し、同局に通知。対応が行われ、被害は生じなかった。

5月8日、日本年金機構に同じドメインからの標的型攻撃メールが届く。1台の端末が感染、外部C&Cサーバと通信するインシデントが起きた(第1次攻撃)。これが日本年金機構の情報を狙う攻撃の直接的な発端になった。

この場合もNISCからの通報で4時間後には通信を遮断できたが、もしその前に年金局から情報を得て攻撃者と思われるメール送信ドメインからのメール着信を拒否するような対応ができていたら、以降の出来事は起きなかったかもしれない。

【教訓ポイント2】大量標的型攻撃メールの着信を把握しながら対応が不十分

5月18日には標的型攻撃メール(4種類)が8日と同じドメインから101通も日本年金機構に届いた(第2次攻撃)。それを不用意に開封したことにより、3台の端末が感染。しかし同じC&Cサーバとの通信を試みる攻撃だったため、既にブロック済みだったこともあり被害は生じなかった。

この時点で、8日の攻撃とは違って外部に公開していないメールアドレスに着信している点、職員の姓名が漢字で記載されている点、送信元アドレスを受信拒否にするとまた別のアドレスから標的型メールが着信する執拗さがある点などから、本格的な大規模攻撃が開始されたと判断できる材料があった。ところが日本年金機構ではその危険性を見逃してしまった。19日時点でインターネットを全面遮断していれば、被害発生は防げた可能性がある。

【教訓ポイント3】危機感のなさが感染拡大、被害発生に結び付いた

5月20日には別の送信アドレスから5通の標的型メールが届く。そのうち1通を開封したことにより端末が感染、別のC&Cサーバとの通信が行われた。これには日本年金機構もNISCもすぐに気付けず、22日までの間に認証サーバへの侵入と端末感染拡大につながった。23日にはやっと感染した2拠点をインターネットから遮断したが、他拠点を含め全面的に遮断したのは28日のこと。警視庁から流出データを外部で発見した旨の通知を得た後のことだった。

またこの時も業務への影響を考えるあまり、メール送受信専用の回線を残しておく対応をとった。後日、これも遮断することになるが対応は常に後手に回った。この第3次攻撃について厚労省が日本年金機構から事実を知らされたのが5月25日、CIO(最高情報責任者)補佐官への状況報告は27日、ひとまずのインターネット接続全面遮断は28日となった。本来は9日前にとれていたはずの対応である。

そして6月1日には約125万件の個人情報漏えいが公表された。メール専用回線を含む全面遮断はその後の6月4日のことである。

本格的攻撃の予兆は20日以前にもあり、ある程度の時間内で検知、対応も一応できてはいた。それなのに業務への影響を重視して思い切った対応が取れず、大規模漏えいにつながった。緊急事態と認識することができず、インシデントを過小評価していたことと、対応体制の問題の両方が影響しているようだ。

以下では、この事件を教訓に、企業ではいざというときに備えてどのような対応体制をとるべきなのかを考えてみる。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- リチウムイオンバッテリーより10倍快適? 次世代バッテリーは何がスゴイのか:758th Lap

- 「会議MVPはあなた!」TeamsにAIハイライト機能が登場【M365月例更新】

- ギガを食い尽くす、あのスマート家電に要注意:756th Lap

- 2023年もWindows 11は「様子見」、Microsoftの“賭け”が失敗した原因は?

- さよなら、8ビットCPU「Z80」:757th Lap

- 「君が欲しい」と言わせる情シス資格 キャリアチェンジ向きの資格も解説

- 「紙で報告して……」ここでしか言えない従業員デジタルスキルの実態調査

- 電波から身を守る「アルミホイル帽子」と5Gの意外な関係性:712th Lap

- 人手不足の職種は? 業種、従業員規模別に見る人材難の現状

- もはや死語の「ブロードバンド」が超爆速になって復活するかも:754th Lap

図1 年金機構事件のいきさつ(時系列)。日本年金機構における不正アクセスによる情報流出事案検証委員会「検証報告書」(2015年8月21日)をベースに筆者作成

図1 年金機構事件のいきさつ(時系列)。日本年金機構における不正アクセスによる情報流出事案検証委員会「検証報告書」(2015年8月21日)をベースに筆者作成