ポリシー外のアクセスは全部「不正」、アクセス制御対策:セキュリティ強化塾(1/5 ページ)

内部からの情報漏えい対策連載第2弾は「アクセス制御」に注目する。システムやワークフロー上でポリシー外のアクセスを防ぐには?

内部からの情報漏えいを防ぐための対策を考える連載第2回は、「アクセス制御」に焦点を当ててる。アクセス制御は、サービスやデバイスを単純に「使用禁止」することではない。ユーザーがシステムを自由に利用しながら、自分に与えられた権限を越える情報利用を個人の一存ではできないようにし、利用可否を個人の判断でなく、企業のポリシーで決めることと考えるとよいだろう。

最終的にユーザーの良識が必要な部分が残るのは否めないが、できるだけユーザー個人の判断を必要とせず、システム上、あるいはワークフロー上でポリシー外の情報アクセスを防ぐ仕組みづくりが必要だ。言うはやすく行うは難いこのアクセス制御をどうすればうまく実現できるのか、今回は考えてみる。

デバイス制御とシステムへのアクセス制御の弱点が重大情報漏えい事件に

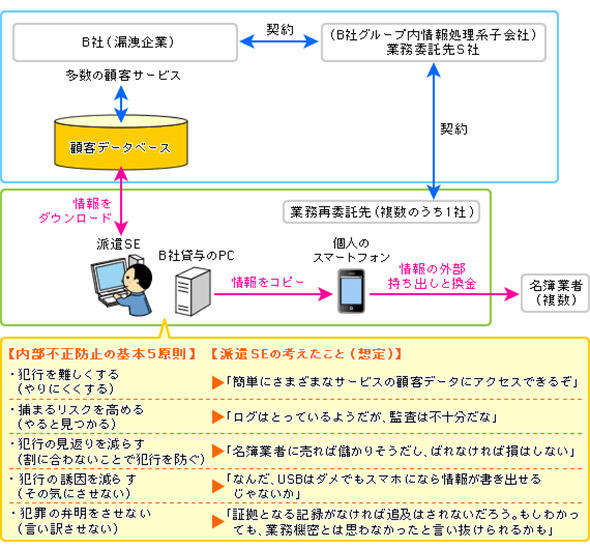

内部不正による情報漏えいの典型例は、2014年明らかになった約3504万件(換金された漏えい人数)の大規模個人情報漏えい事件だろう。延べ件数にすれば約2億1639万件という大量の個人情報の持ち出しが行われていた。この事件の背後には、次のようなセキュリティ上の弱点が指摘されている。

死角となったスマートフォンへのデータ書き出し

外部への情報持ち出しにはスマートフォンが利用された。かねてUSBメモリなど外部記憶媒体への情報書き出しは大規模情報漏えいを引き起こしかねないことから、一般にデバイス制御機能を持つIT資産管理ツールなどの情報漏えい対策ツールや、Active Directoryのグループポリシーなどを利用した利用制限が行われてきた。漏えいした企業でも情報書き出し制限は行われていたが、比較的新しい記憶媒体であるスマートフォンや携帯音楽プレーヤーが利用するデータ転送プロトコルのMTP(Media Transfer Protocol)への書き出し制限対策が十分ではなかったようだ。

SEのアクセス権限の付与と管理が不十分

情報を持ち出したのは、業務委託先からの派遣SEだった。派遣SEは漏えい企業のサービスの利用者情報にアクセスし、スマートフォンに情報をコピーした。個人情報が格納されたデータベースには、業務担当者が管理者の承認を得てアクセス付与申請をし、受付部門が業務に必要と判断したらアクセス権限が付与されるワークフローができていたという。

ただしアクセス権限の見直しは定期的に行われていたわけではない。またデータベース内の個人情報を細かく分類し、分類ごとに異なるアクセス権限を設定する対策はとられていなかった。加えて、個人情報はマーケティング分析業務などに必要な部分だけを利用するように抽象化や属性化が行われていなかったとされている(漏えい企業の事後の調査報告書より)。

こうした背景から、図1のような形で顧客情報は派遣SEのスマートフォンにコピーされ、外部の名簿業者に売られてしまった。図の下部に、前回紹介したIPAによる「内部不正防止の基本5原則」に即して、SEが考えたであろうことを加えてみた。5原則が徹底されていなかったことが、不正行為を誘ったと考えられる。

デバイスとシステムへのアクセス制御の弱点が不正を誘う

従業員の意識の問題や情報保護への組織的体制など、他にも幾つかの弱点が指摘されてはいる。とはいえ、早い時点で情報漏えいの経緯を明らかにし、実行者を特定できたのは、ログの取得や保管が行われていたからに違いない。

もし適切にログの監査が行われていれば、顧客からのクレームを待たずに、自社で情報漏えいの事実に気が付けたかもしれない。しかしセキュリティ上の明らかな欠陥は、業務上必要最小限のデータへのアクセスだけができるようなアクセス制御やデータベース運用が行われていなかったことと、外部記憶デバイスへの情報書き出し制限に漏れがあったことだ。

この事件の反省に立ち、漏えい企業は組織体制もセキュリティ体制も大きくあらためている。この事件を教訓に、以下では特に「デバイス制御」と「情報へのアクセス制御」がどうあるべきかを考えてみよう。

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- さよなら、8ビットCPU「Z80」:757th Lap

- 脱PPAPはどれほど進んだ? 無意味な理由や代替案も解説【メールセキュリティ調査】

- 2023年もWindows 11は「様子見」、Microsoftの“賭け”が失敗した原因は?

- 人気爆発のNotionと低迷のEvernote、ノートアプリのトレンド事情を読む

- 「君が欲しい」と言わせる情シス資格 キャリアチェンジ向きの資格も解説

- Miraiの亜種が続々登場「IoTマルウェア」の脅威

- 脱Excelに効く「業務アプリ開発プラットフォーム」

- 今やITパスポートより人気の“あの資格” IT資格取得意向を調査

- 初心者向け、コピペで使えるChatGPTプロンプト(第7回)

- 生成AI機能「Microsoft Copilot」で仕事はどう変わる? 利用例と実践的な活用法

図1 大規模個人情報漏えい事件の概略

図1 大規模個人情報漏えい事件の概略