標的型攻撃に狙われる、注意すべき10の落とし穴とは:セキュリティ強化塾(1/4 ページ)

たった1通の何気ないメールが命取りになる。顧客情報や設計情報などの機密情報を狙う標的型攻撃と注意すべき10の落とし穴を紹介する。

近年、企業システムのセキュリティに対する最大の脅威と目される「標的型攻撃」。本コーナーでも標的型攻撃に対抗するための入口対策、内部対策、出口対策を解説した。しかし、対策が必要な理由であるシステムの弱点について触れてこなかった。攻撃者は弱点を見つけ次第にそこを攻撃してくる。システムを防衛するためには、攻撃者がよく狙う弱点を知ることも大切だ。今回は、IPAが発表した「攻撃者に狙われる設計・運用上の弱点についてのレポート」をベースに、10の落とし穴を紹介し、対策を考える。

システム運用、設計の不行き届きが招く大被害

まずは標的型攻撃の1つの典型的な例を見てみよう。以下は、各種報道や被害企業の公表資料などをベースにしてキーマンズネット編集部が作成した架空の想定事例だ。

【発端】初期潜入

ある日、A社の設計部門で働くMさんが、関連会社のB社のいつもの営業担当者Kさんからのメールを受け取った。そのメールには「打ち合わせ議事録.PDF」という名前のPDF文書が添付され、Mさんは何の疑問も抱かずそれを開いた。内容は古い会議議事録だったので不審に思いはしたものの「慎重を期して再送したのだろう」と考え返信もせずに忘れてしまった。

ところが、このメールはKさんとはまったく別の、A社の設計情報を狙う第三者からのものだった。送信元アドレスはB社のものに偽装されていたばかりか、メール本文や添付ファイル、送信者名は、B社のメールシステムを盗聴して入手した「本物」が使われた。

添付ファイルには悪意ある加工が加えられ、外部からウイルスを呼び込むプログラムが忍ばされていた。A社のゲートウェイのUTMやMさんのPCのアンチウイルスツールも、その不正コードの存在を検知できなかった。

【バックドアの設置、外部サーバとの交信】侵入基盤構築

MさんのPCには外部から「バックドア型トロイの木馬」ウイルスが仕込まれた。その機能により、MさんのPCは常時外部のC&Cサーバと通信するようになった。しかし、業務を邪魔する活動は一切なく、Mさんはウイルスの活動に気付かなかった。

【攻撃基地化、侵入の拡大】基盤構築と内部侵入調査

Mさんは業務用サーバの管理を担当することがあり、特権ユーザーとしてさまざまな管理業務を同じPCを使って行った。また、A社ではディレクトリサービスにより利用者管理を行っていた。

攻撃者は情報収集用のプログラムを送り込み、MさんのPCからアクセス可能な他のPCやディレクトリサーバ、業務サーバへのログインアカウントを次々に窃取することに成功した。しばらくすると、MさんのPCやネットワーク上で隣接するPCが侵入基地と化し、社内情報を収集しては攻撃者のもとに送信する仕組みが出来上がった。

【被害の顕在化】目的遂行の結果

数カ月がたった頃、A社の顧客から不審なスパムメールの増加が指摘されるようになった。また、機密のはずの設計情報が流出したと考えられる他社の製品開発情報が聞こえてきた。どうやらA社の顧客情報や設計情報をはじめ、さまざまな機密情報が外部に流出しているようだ。

A社がセキュリティ専門会社に調査を依頼したところ、上述の事実が次々に判明した。Mさんがアクセスできる領域を越えて、さらに社内システムの深部にまで侵入が進み、多くの情報が盗み見られた可能性が明らかになった。

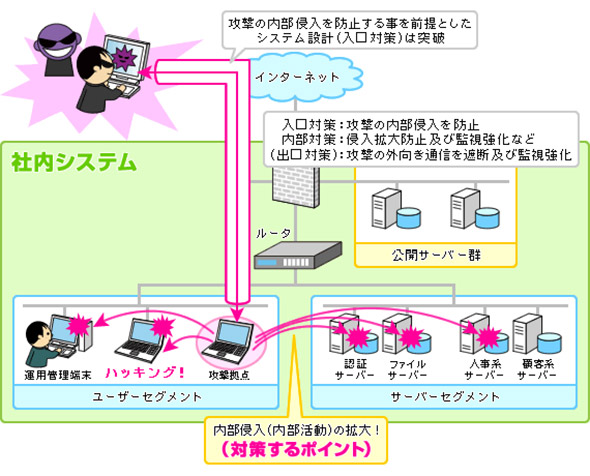

標的型攻撃は、これに類似した経過をたどって被害を生じさせる。問題はMさんのPCで「第1弾」の着弾を防止することが難しいことだ。現在、いくら入口対策をとっても、完全に最初の侵入を防げないことが常識化し、その後のウイルスのふるまいを発見して対処し、被害が生じるのを防ぐ内部対策および出口対策が入口対策同様に重視される。

IPAでは標的型攻撃のプロセスを細かく分析する。ウイルスの侵入とその後のシステム内部での活動にはおおよそのパターンがあり、図1のように最初の着弾の後、PC内部からネットワーク上の隣接するPC、さらにサーバセグメントのディレクトリサーバや顧客データベースなどの重要情報にまで侵入を拡大するのが常だ。

内部での不正活動の多くがシステム設計や運用の弱点を狙って実行される。よく狙われる弱点があらかじめ分かれば、ウイルスが侵入してもその後の活動を封じ込められる。以下では、よく狙われる弱点とは何か、その弱点をなくすための対策には何があるかを紹介する。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

製品カタログや技術資料、導入事例など、IT導入の課題解決に役立つ資料を簡単に入手できます。

- 「雨の日しかWi-Fiが使えない」 原因は意外なアレだった:755th Lap

- 多要素認証はこうして突破される 5大攻撃手法と防御策

- 富士通、KDDIらが人的資本経営の手法をまとめたレポートを発表

- Ctrl+C/Vより便利なコピペ法って? 「意外と使う」Excelショートカット一覧

- 今やITパスポートより人気の“あの資格” IT資格取得意向を調査

- 職場への帰属意識が2極化 求心力が低い職場の特徴と回復する方法

- SSDの基礎技術、導入時のポイント、故障の前兆を徹底解説

- もはや死語の「ブロードバンド」が超爆速になって復活するかも:754th Lap

- ZoomやSkypeで他人の顔になりすませてしまうツールが登場:559th Lap

- AIでも国家資格でもない、3年連続1位の「取りたいIT資格」は? 〜アンケート調査集〜

図1 内部で侵入を拡大する「標的型攻撃」のイメージ(出典:IPA)

図1 内部で侵入を拡大する「標的型攻撃」のイメージ(出典:IPA)